Sécuriser l’accès à distance aux boîtes de messagerie Exchange

Protégez les boîtes aux lettres Exchange accessibles via Outlook Web Access (OWA) et ActiveSync avec UserLock. Surveillez, contrôlez et réagissez aux sessions IIS suspectes pour prévenir tout accès non autorisé.

L’accès non autorisé aux boîtes aux lettres Exchange est une préoccupation majeure de sécurité.

Avec UserLock, les administrateurs peuvent surveiller et contrôler les sessions basées sur IIS, comme celles issues d’Outlook Web Access (OWA) ou d’ActiveSync.

Cela garantit une visibilité et une protection complètes sur tous les accès distants aux boîtes aux lettres.

Cette procédure s’applique à :

Exchange 2013

Exchange 2010

Exchange 2016 et versions ultérieures (voir la note spécifique ci-dessous)

Avant de commencer, vérifiez que :

✅️️ L’agent IIS est déployé et configuré sur le serveur Exchange.

✅️️ Les applications Web IIS (OWA, ActiveSync) sont activées sur le serveur Exchange surveillé.

Une fois l’agent IIS installé sur le serveur Exchange, connectez-vous à Outlook Web Access (OWA) avec n’importe quel compte.

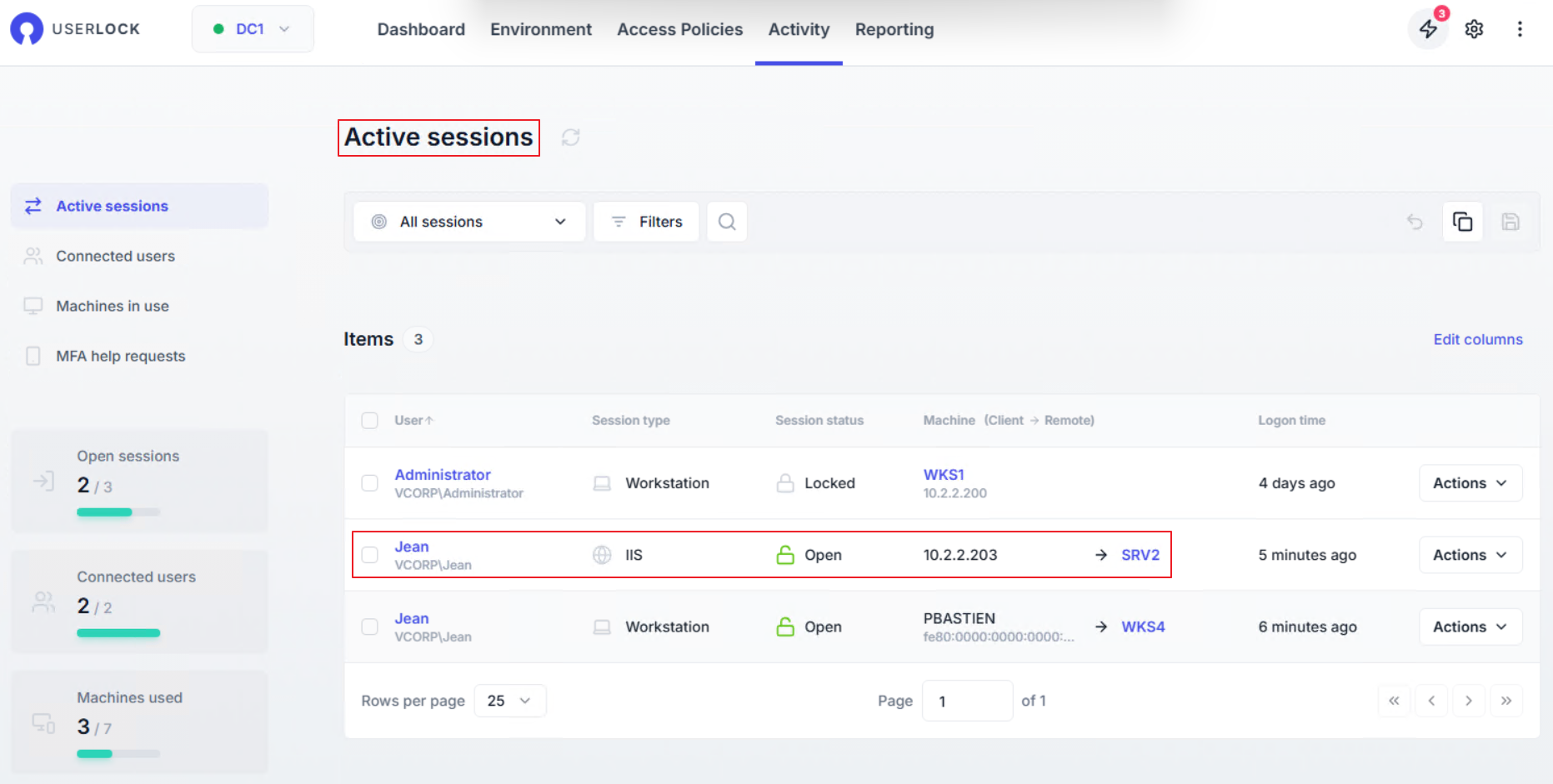

Dans la console UserLock ▸ Sessions actives, une nouvelle session IIS apparaît, correspondant à l’accès à la boîte aux lettres.

Si l’utilisateur se déconnecte d’OWA et que vous actualisez la vue des sessions actives, la session IIS disparaît, confirmant que le suivi des sessions est bien actif.

Si une boîte aux lettres est consultée depuis un poste de travail ou une adresse IP inhabituelle, UserLock la rend immédiatement visible.

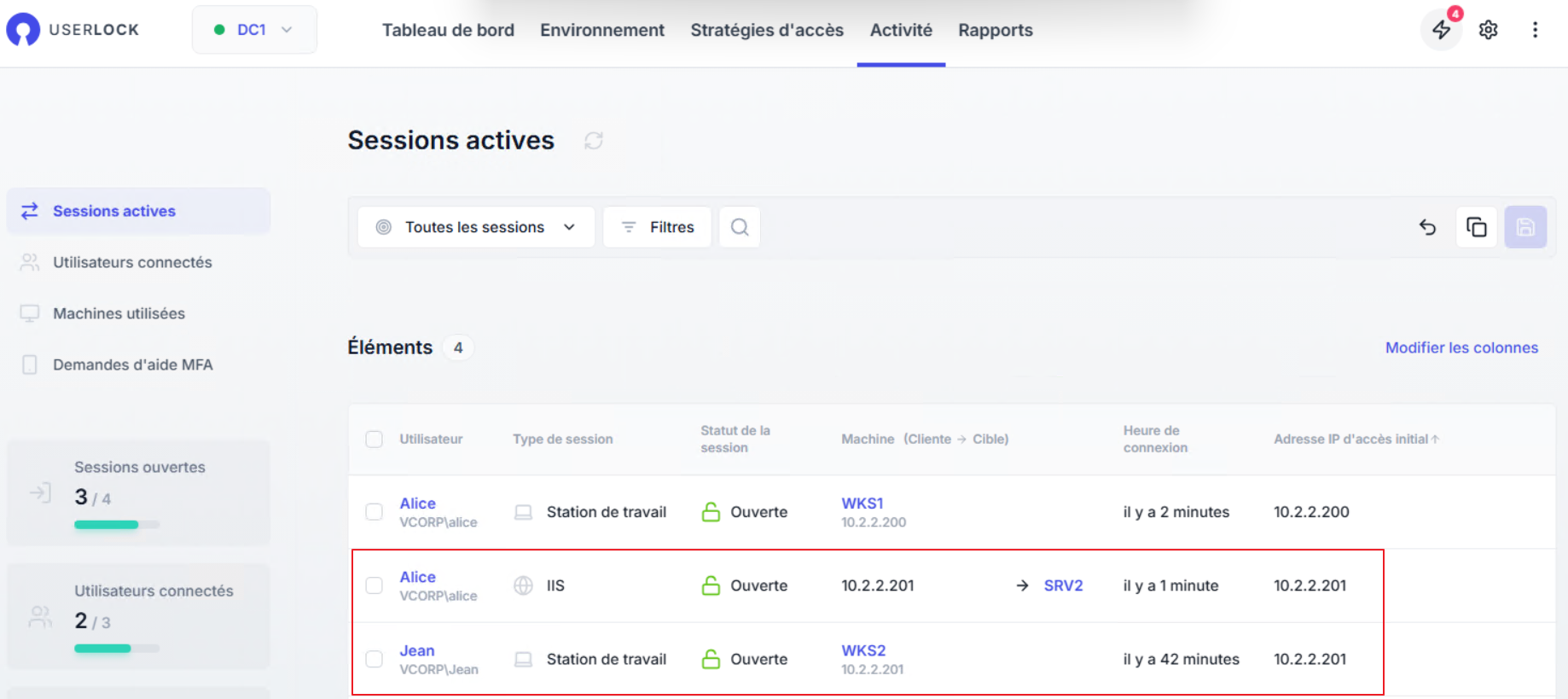

Dans la console UserLock, accédez à Activité ▸ Sessions actives.

👉️ Exemple : si Jean se connecte à la boîte aux lettres d’Alice via OWA, la session apparaît sous le nom d’Alice, mais avec l’adresse IP du poste de Jean.

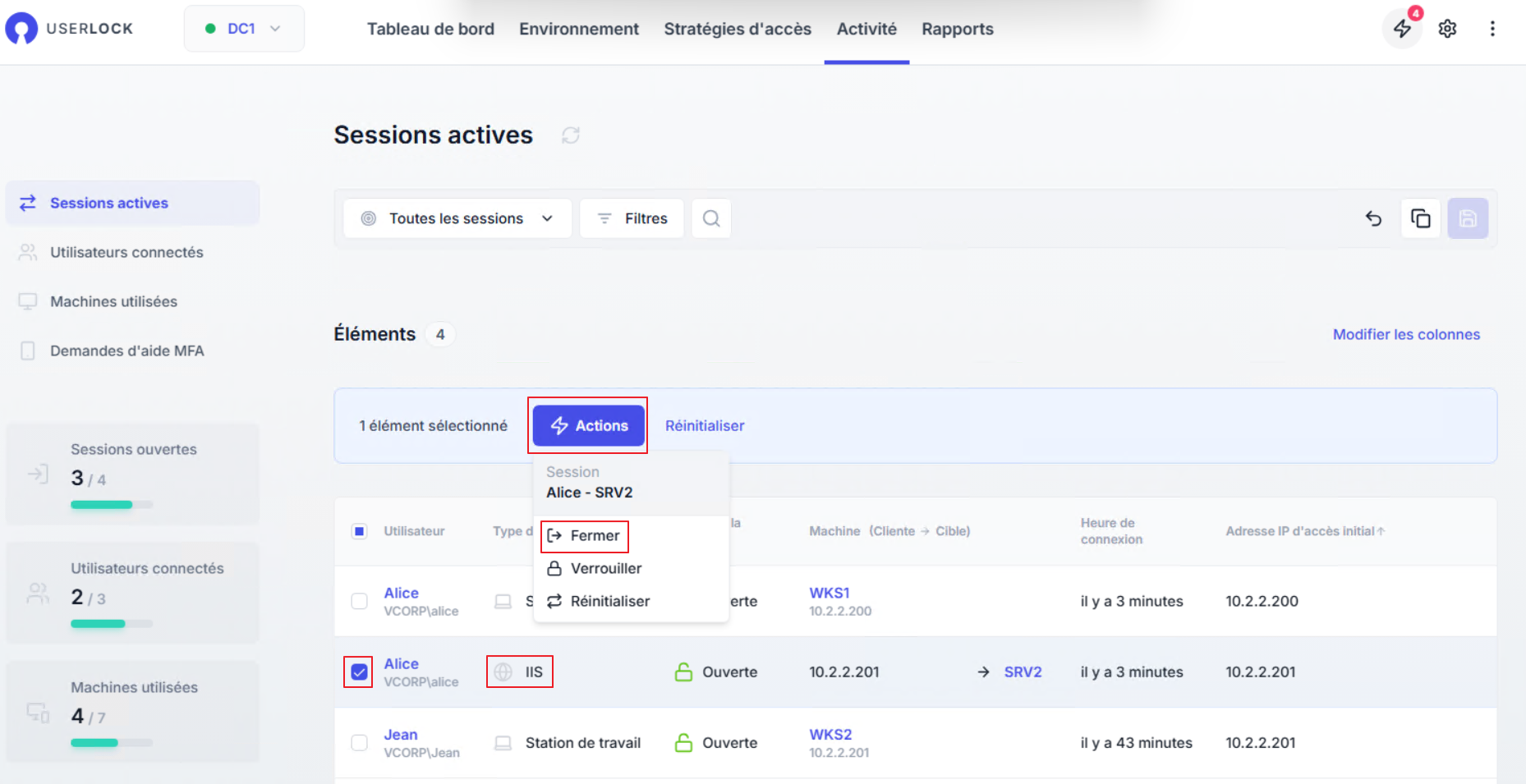

Identifiez la session suspecte.

Sélectionnez-la, puis cliquez sur Actions ▸ Fermer.

Cela met immédiatement fin à l’accès non autorisé.

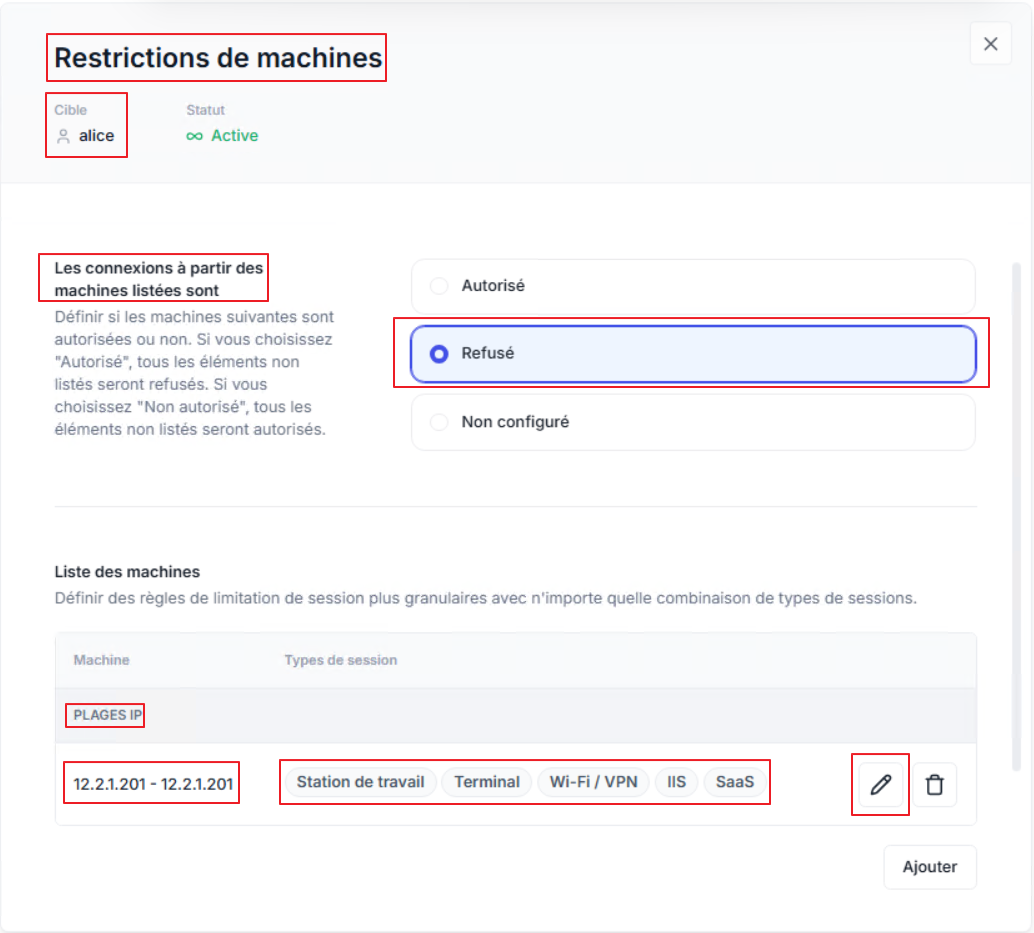

Pour éviter tout accès non autorisé à l’avenir, les administrateurs peuvent restreindre les sessions IIS selon l’adresse IP.

Dans la console UserLock, ouvrez Stratégies d’accès depuis le menu supérieur.

Modifiez une politique existante pour l’utilisateur concerné ou créez-en une nouvelle (voir Créer une stratégie d’accès pour les étapes détaillées).

Dans l’éditeur de politique, ouvrez la section Restrictions de machine.

Définissez Les connexions à partir des machines listées sont sur Refusé.

Sous le tableau de la Liste des machines, Cliquez sur Ajouter.

Sélectionnez Plage IP et saisissez les valeurs (ex. :

10.2.2.201 à 10.2.2.201pour cet exemple).Sous Types de session, choisissez IIS.

Cliquez sur Continuer, puis sur Sauvegarder.

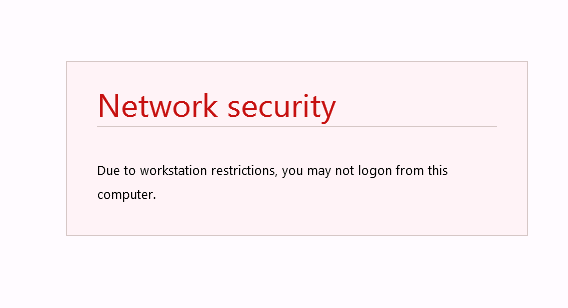

Jean est redirigé vers la page de connexion OWA.

Toute tentative ultérieure de connexion avec les identifiants d’Alice est automatiquement refusée.

La même procédure fonctionne pour Exchange 2016 et les versions plus récentes.

Cependant, un comportement particulier est à noter :

Si vous suivez cette procédure jusqu’à la fin, l’agent IIS sera configuré uniquement pour les applications « OWA » et « Microsoft-Server-ActiveSync ».

Avec Exchange 2016 ou supérieur, après chaque mise à jour, tous les modules HTTP (y compris l’agent IIS) configurés au niveau des applications uniquement (et non à la racine d’IIS) sont automatiquement désactivés.

Pour éviter ce problème et conserver la supervision après les mises à jour :

Configurez le module HTTP de l’agent IIS UserLock à la racine d’IIS

(comme expliqué au début de cet article).Définissez les pools d’applications IIS à surveiller :

Par défaut, lorsque vous configurez l’agent IIS sur un site IIS, toutes les applications de ce site sont surveillées, quel que soit leur pool d’applications.

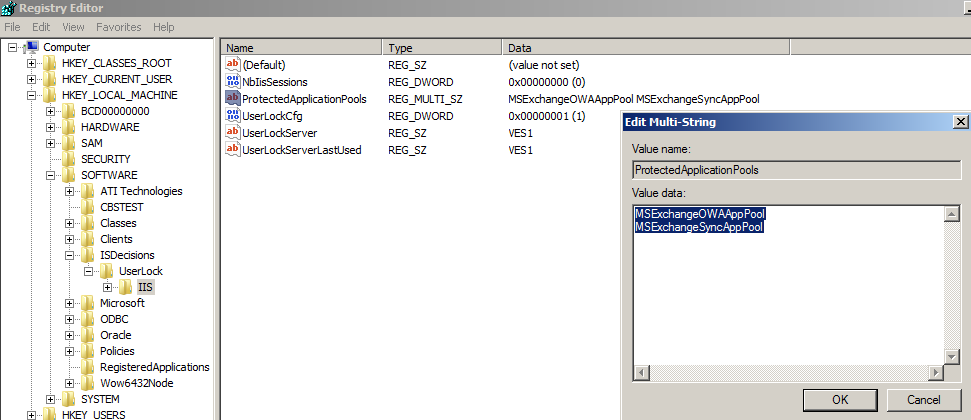

Si nécessaire, limitez la surveillance à certaines applications Web en créant la clé de registre suivante sur le serveur IIS :

HKEY_LOCAL_MACHINE\SOFTWARE\ISDecisions\UserLock\IIS\ProtectedApplicationPoolsRenseignez la liste des pools d’applications à superviser (un par ligne).

Sur un serveur Exchange, de nombreuses applications Web sont créées sous le site par défaut (Default Web Site), ce qui peut générer un grand nombre de sessions IIS.

Dans la plupart des cas, vous souhaitez uniquement surveiller les sessions d’Outlook Web Access et ignorer les autres.

Pour cela, indiquez seulement : “MSExchangeOWAAppPool” comme pool d'application à surveiller.

Si vous souhaitez également surveiller ActiveSync, ajoutez :“MSExchangeSyncAppPool”.

Exemple avec les deux pools :

Paramètres avancés

Si vous souhaitez exclure les sessions générées par les comptes Health Mailbox, configurez les paramètres avancés suivants sur le serveur IIS : "IgnoredLocalUsers" et "IgnoredUsers".