Appliquer la MFA aux invites UAC

Sécurisez les demandes d’élévation de privilèges Windows avec l’authentification multifacteur (MFA).

UserLock peut appliquer une authentification multifacteur (MFA) lorsqu’un utilisateur tente d’effectuer une action administrative qui déclenche une invite Contrôle de compte d’utilisateur (UAC) de Windows.

Cela garantit que les actions nécessitant des privilèges élevés ne sont approuvées qu’après vérification d’un second facteur, empêchant ainsi toute élévation de privilèges non autorisée sur les sessions locales ou à distance.

Les scénarios UAC typiques incluent :

Les actions d’administrateur locales telles que l’installation de logiciels, la modification des paramètres système ou des droits utilisateurs.

Les scripts ou outils privilégiés qui déclenchent une élévation UAC lorsqu’ils sont exécutés par les équipes de support.

En appliquant la MFA sur ces événements d’élévation, vous vous assurez que seules les personnes vérifiées peuvent effectuer des tâches administratives, même si des identifiants administratifs sont compromis.

Avant d’activer cette fonctionnalité :

✅️ L'agent Station doit être installé sur les systèmes pris en charge (Windows 10 build 1809 ou ultérieures, Windows Server 2019 et versions ultérieures)

Le réglage "comportement de l’invite d'élévation pour les administrateurs en mode d’approbation Administrateur" doit être défini sur Demande d'informations d’identification ou Demander d'informations d’identification sur le bureau sécurisé.

✅️ Le comportement de l'invite UAC pour les utilisateurs standard doit être défini sur Demande d'informations d’identification ou Demander d'informations d’identification sur le bureau sécurisé.

Note

La MFA ne peut être appliquée que si le réglage est configuré avec Demande d'informations d’identification ou Demander d'informations d’identification sur le bureau sécurisé. Voir la documentation Microsoft (en anglais) :

Pour appliquer la MFA aux connexions UAC, vous devez créer une nouvelle stratégie d’accès dédiée à ces événements.

Ouvrez la console UserLock et allez sur Stratégies d'accès ▸ Ajouter une stratégie.

Suivez les étapes décrites dans la section Configurer une stratégie d'accès jusqu'à la sélection du type de stratégie.

Choisissez Authentification multi-facteur pour ouvrir le formulaire de stratégie MFA.

Réglez Application de la MFA sur Activé.

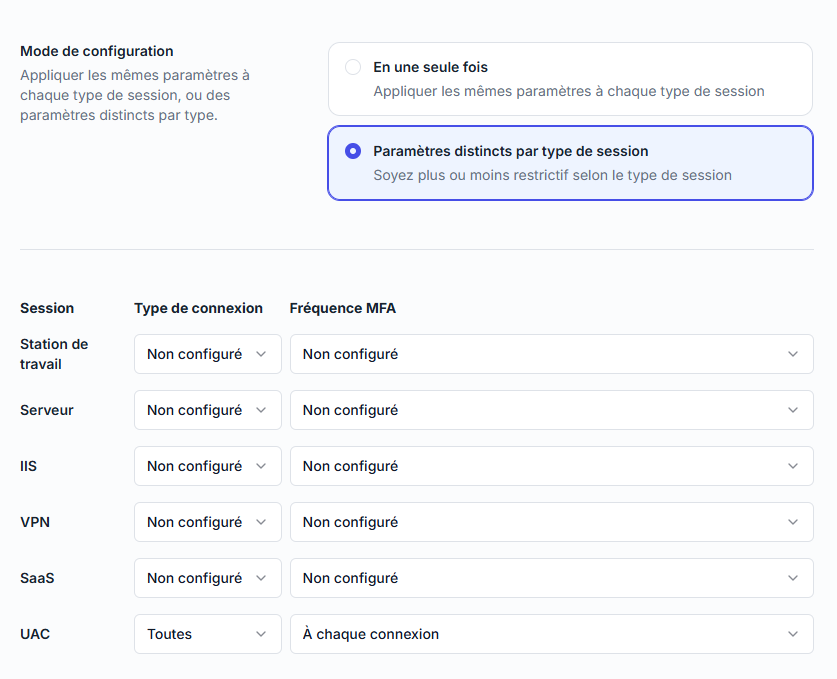

Choisir le mode de configuration :

En une seule fois (mêmes paramètres pour tous les types de sessions).

Paramètres distincts par type de session (recommandé pour le SSO, afin de configurer la MFA séparément pour les connexions SaaS).

Configurer les règles UAC

Pour Type de connexion, choisissez si la MFA s’applique à toutes les connexions SSO, uniquement aux connexions distantes, ou uniquement aux connexions depuis l’extérieur.

Choisissez Toutes (recommandé) pour appliquer la MFA à toute demande d’élévation UAC, quel que soit l’emplacement réseau.Pour Fréquence de MFA, sélectionnez à quelle fréquence la MFA est exigée (à chaque connexion, à la première connexion de la journée, lors d’une nouvelle adresse IP, etc.).

Choisissez À chaque ouverture de session pour exiger une authentification à chaque invite UAC.

Enregistrer les règles

La stratégie est maintenant active et applique la MFA aux invites UAC.

Note

Pour le détail des options Type de connexion et Fréquence MFA, voir la référence des stratégies MFA.

L’inscription des utilisateurs à la MFA ne peut pas être effectuée via les invites UAC.

N’appliquez cette fonctionnalité qu’aux comptes disposant de privilèges administratifs.

Utilisez Push ou TOTP pour une validation MFA rapide lors des opérations d’administration fréquentes.

Testez la configuration après les mises à jour Windows pour vérifier la compatibilité.

Pour des recommandations de déploiement (groupes pilotes, communication, suivi) et savoir comment les utilisateurs peuvent s'inscrire à la MFA avant d'appliquer la MFA aux invites UAC, consultez le guide Configurer la MFA sur les sessions Windows.