Configurer Slite pour UserLock Single Sign-On (SSO)

Activez l’authentification unique (SSO) pour Slite avec UserLock afin de centraliser l’authentification, appliquer les politiques d’accès et simplifier la connexion des utilisateurs à votre espace de travail.

Ce guide explique comment intégrer Slite avec UserLock Single Sign-On (SSO) à l’aide du protocole OAuth 2.0.

Une fois la configuration terminée, les connexions à Slite sont authentifiées par UserLock auprès d’Active Directory, permettant ainsi aux administrateurs d’appliquer les stratégies d’accès (MFA, restrictions temporelles, machines, ou localisation) aux sessions SSO.

🚩️ Avant de commencer :

Vous devez disposer d’un compte d’organisation Slite actif.

Le SSO UserLock doit déjà être installé et configuré.

Dans la console UserLock, accédez à ⚙️ Paramètres du serveur ▸ Authentification unique (SSO).

Dans la liste des applications, sélectionnez Slite.

Renseignez les champs suivants :

Paramètre

Description

ID du client

Identifiant unique de Slite. Vous pouvez saisir une valeur personnalisée, par exemple

slite_35132645321ouslite_contoso.com.Secret du client

Clé secrète partagée entre Slite et UserLock SSO. Vous pouvez utiliser la clé sécurisée proposée ou en définir une autre.

👉️ Conservez bien ces deux valeurs, elles seront nécessaires lors de la configuration dans Slite.

Cliquez sur Enregistrer pour sauvegarder le profil.

Ouvrez votre navigateur et accédez à :

https://<votre_domaine_slite>.slite.com/app/settings/organization/authentication

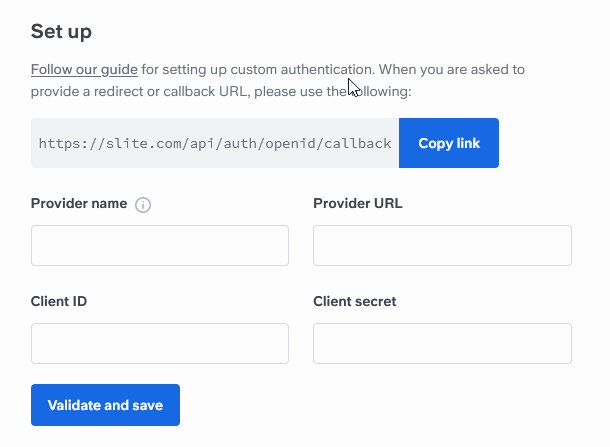

(Remplacez<votre_domaine_slite>par le sous-domaine de votre organisation Slite.)Dans Nom du fournisseur, saisissez UserLock SSO (ou un nom explicite).

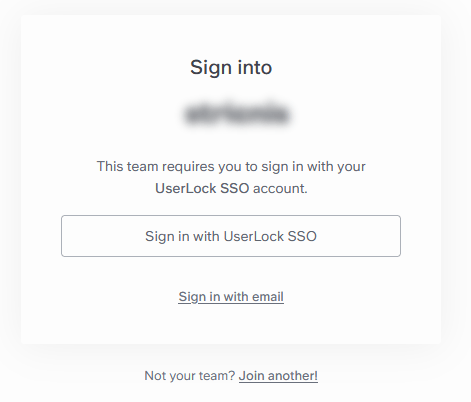

Ce nom apparaîtra sur l’écran de connexion des utilisateurs.Dans URL du fournisseur, indiquez l’URL du serveur SSO UserLock

(URL de l’émetteur IdP, par exemple :https://sso.contoso.com)Dans Client ID, entrez la valeur définie dans UserLock.

Dans Client Secret, entrez la clé secrète correspondante.Cliquez sur Valider et enregistrer pour finaliser la configuration.

Pour les problèmes courants, consultez la page Dépannage du SSO.

Si le problème persiste, contactez le support IS Decisions.

Si la validation échoue côté Slite, une erreur s’affichera dans l’URL du navigateur sous le champ ?sso_setup_failure.

Exemple :

SequelizeUniqueConstraintError — L’utilisateur qui tente de configurer le SSO dans Slite n’est pas le même que celui identifié lors du processus SSO, et cet utilisateur existe déjà dans Slite (comme membre ou invité).

→ Supprimez cet utilisateur des Membres ou des Invitations, puis réessayez.

Vous pouvez également effectuer la configuration avec le même utilisateur sur les deux plateformes.

Vous pouvez étendre la sécurité des sessions SaaS en appliquant les stratégies d’accès UserLock, en complément de l’authentification.

Appliquer la MFA sur les sessions SaaS pour exiger une authentification renforcée.

Restrictions horaires — définir quand les utilisateurs sont autorisés à se connecter.

Règles de géolocalisation — appliquer des politiques en fonction de l’emplacement de l’utilisateur.

Limites de sessions — autoriser ou interdire totalement l’ouverture de sessions SaaS pour certains utilisateurs.