Actions & configurations des administrateurs

La section Actions et configurations des administrateurs décrit les capacités d’administration disponibles dans UserLock. Les administrateurs peuvent agir sur les sessions, les machines et les utilisateurs, ainsi que configurer les paramètres du serveur et gérer les stratégies d’accès. Toutes les actions et modifications de configuration sont consignées pour assurer traçabilité et audit.

UserLock permet aux administrateurs d’interagir à distance avec toutes les sessions utilisateur, qu’elles soient ouvertes ou verrouillées, via la page Sessions actives de la section Activité.

Les actions suivantes sont disponibles :

Verrouiller | Verrouille la session, obligeant l’utilisateur à se réauthentifier pour reprendre l’accès. |

|---|---|

Fermer | Termine immédiatement une session. Compatible avec les sessions interactives (poste de travail et terminal) et les sessions IIS. |

Réinitialiser | Retire la session du suivi UserLock. Cette action est destinée aux sessions qui ne sont plus valides (par ex. lorsqu’un problème matériel empêche un ordinateur de redémarrer correctement). Une session réinitialisée est définitivement supprimée de la liste des sessions connues.

|

Envoyer un message | Affiche un message personnalisé sous forme de popup à l’utilisateur. Compatible uniquement avec les sessions interactives (poste de travail et terminal). |

UserLock permet aux administrateurs de gérer les agents ou de contrôler la machine à distance.

Les actions suivantes sont disponibles :

Installer / mettre à jour l’agent | Déploie ou met à niveau l’agent UserLock. |

|---|---|

Désinstaller l’agent | Supprime l’agent. |

Redémarrer | Redémarre une machine à distance. |

Éteindre | Éteint une machine en toute sécurité. |

Réveiller | Allume une machine à distance via wake-on-LAN. |

Les actions sur les machines peuvent être déclenchées depuis les menus contextuels disponibles dans :

la page Machines de la section Environnement,

la page Machines en cours d’utilisation de la section Activité,

Avertissement

Par défaut, le service UserLock s’exécute sous le compte Network Service afin de fonctionner avec le moins de privilèges possible.

Le déploiement d’agents et les autres interactions distantes avec les machines nécessitent une élévation de privilèges.

Pour exécuter ces actions, le service UserLock utilise les informations d’identification définies dans la section Service des Paramètres serveur.

UserLock permet aux administrateurs de gérer la configuration MFA des utilisateurs.

Les actions suivantes sont disponibles :

Bloquer / débloquer l’utilisateur | Empêcher ou autoriser l’utilisateur à se connecter au réseau. Plus d'information. |

|---|---|

Désactiver temporairement la MFA | Autoriser l’utilisateur à se connecter sans MFA pendant une durée limitée, généralement pour du dépannage ou un accès exceptionnel. Crée une stratégie d'accès temporaire. |

Résoudre la demande d’aide MFA | Marque une demande d’aide MFA comme résolue après qu’une assistance alternative a été fournie. |

Réinitialiser la configuration MFA | Efface la configuration MFA de l’utilisateur afin de permettre une nouvelle inscription avec une autre méthode d’authentification. |

Ajouter une stratégie | Ajouter directement une stratégie d’accès spécifique à l’utilisateur sélectionné. |

Les actions sur les utilisateurs peuvent être déclenchées depuis les menus contextuels disponibles dans :

les pages Utilisateurs de la section Environnement,

la page Utilisateurs connectés de la section Activité,

Lorsque les utilisateurs rencontrent des difficultés pour s’authentifier avec MFA, ils peuvent soumettre une demande d’aide (si la fonctionnalité est activée).

Ces demandes apparaissent dans une page dédiée Demandes d’aide MFA de la section Activité.

Les actions suivantes sont disponibles :

Désactiver temporairement la MFA | Autoriser l’utilisateur à se connecter sans MFA pendant une durée limitée, généralement pour du dépannage ou un accès exceptionnel. Crée une stratégie d'accès temporaire. |

|---|---|

Réinitialiser la configuration MFA | Effacer la configuration MFA de l’utilisateur afin de permettre une nouvelle inscription avec une autre méthode d’authentification. |

Résoudre la demande d’aide MFA | Marque une demande d’aide MFA comme résolue après qu’une assistance alternative a été fournie. |

Avertissement

Avant de réaliser toute action, l’administrateur doit vérifier l’identité du demandeur afin de prévenir toute tentative d’usurpation.

UserLock consigne automatiquement toute modification des paramètres serveur à des fins d’audit et de conformité.

Mettre à jour les paramètres serveur | Modifier les paramètres opérationnels ou de sécurité. |

|---|---|

Mettre à jour la version du serveur | Mettre à jour le serveur UserLock vers la dernière version. |

UserLock consigne automatiquement toutes les modifications de configuration des stratégies d’accès à des fins d’audit et de conformité.

Créer | Définir une nouvelle stratégie d’accès pour contrôler les règles de connexion. |

|---|---|

Mettre à jour | Modifier une stratégie d’accès existante. |

Supprimer | Retirer une stratégie d’accès obsolète. |

Désactiver temporairement MFA | Désactiver MFA pour un utilisateur lors d’un dépannage ou pour un accès exceptionnel. |

Bloquer / débloquer des utilisateurs | Empêcher ou restaurer la possibilité de connexion d’un utilisateur. |

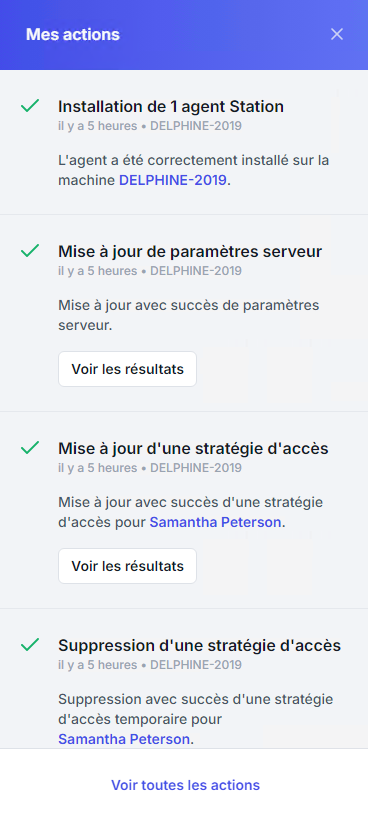

Le panneau d'historique affiche les 50 dernières actions effectuées par l’administrateur connecté au cours des 30 derniers jours.

Il peut être ouvert en cliquant sur l’icône en forme d’éclair en haut à droite de la console.

Chaque entrée affiche le statut, le titre, l’horodatage, la cible, un résumé du résultat et, le cas échéant, un bouton Voir les résultats ouvrant une boîte de dialogue avec les détails.

Toutes les actions et configurations sont consignées dans la base de données UserLock pour audit et suivi.

Deux rapports sont disponibles dans la section Reporting :

Actions : enregistre les opérations administratives sur les sessions, machines et utilisateurs.

Configurations : enregistre les modifications administratives des paramètres serveur et des stratégies d’accès.

Pourquoi c’est important

Examiner les actions et configurations administratives est essentiel pour :

Sécurité : détecter des comportements administratifs non autorisés ou risqués.

Conformité : conserver des preuves de modifications pour les audits et exigences réglementaires.

Responsabilité : assurer la visibilité sur qui a effectué quelle action, quand et sur quelle ressource.

Dépannage : enquêter sur des actions administratives échouées ou inattendues.