Rapports

Les rapports fournissent un audit détaillé de toute l’activité des utilisateurs et des machines collectée depuis les machines protégées. Ils peuvent être consultés en temps réel, exportés à la demande ou planifiés pour une distribution automatique.

Les rapports de stratégies fournissent des journaux détaillés des événements liés à l’authentification multifacteur (MFA) et des tentatives de connexion refusées par les stratégies d'accès. Ils aident les administrateurs à surveiller le contrôle d’accès et à identifier les risques potentiels de sécurité.

Les rapports suivants sont inclus :

Événements MFA : toutes les tentatives MFA (réussies, échouées, ignorées, annulées, demandes d’aide).

Connexions refusées : tentatives de connexion échouées ou refusées, bloquées soit par Active Directory (ex. : mot de passe incorrect), soit par les stratégies d'accès UserLock (ex. : machine non autorisée, horaires, quotas, géolocalisation, limites de groupe).

Cas d’usage typiques

Identifier des échecs MFA répétés pouvant indiquer un comportement suspect.

Détecter les utilisateurs qui ignorent la configuration MFA ou demandent de l’aide trop souvent.

Surveiller les connexions refusées pour vérifier que les stratégies d’accès sont correctement appliquées.

Les rapports d’historique fournissent une chronologie détaillée de l’activité des utilisateurs et des événements de session sur l’ensemble du réseau.

Les rapports suivants sont inclus :

Chronologie des événements : tous les événements de session en ordre chronologique.

Historique des sessions : journal complet des sessions utilisateur (ouvertes, fermées, incomplètes).

Sessions simultanées : utilisateurs de domaine avec des sessions qui se chevauchent.

Événements Single Sign-On : activité SSO par utilisateur ou application.

Sessions Wi-Fi / VPN : sessions réseau par type de connexion (avec RADIUS si configuré).

Sessions IIS : activité des applications web par pool ou nom d’application.

Événements UAC : demandes d’élévation de privilèges acceptées ou refusées.

Statuts utilisateur : transitions entre statuts (ex. : risqué).

Cas d’usage typiques

Reconstituer la chronologie complète de l’activité d’un utilisateur pour enquêter sur un incident.

Identifier les utilisateurs avec plusieurs sessions simultanées pouvant contourner les restrictions.

Vérifier les connexions VPN ou Wi-Fi pour assurer la conformité aux politiques d’accès à distance.

Auditer les événements Single Sign-On pour suivre l’accès aux applications SaaS.

Suivre les invites de contrôle de compte utilisateur (UAC) liées aux élévations de privilèges.

Les rapports d’heures de travail résument l’activité des utilisateurs dans le temps, y compris des synthèses quotidiennes, hebdomadaires et mensuelles.

Ils mettent en évidence quand les utilisateurs sont actifs, inactifs ou connectés en dehors des heures autorisées.

Les rapports suivants sont inclus :

Historique : vue quotidienne des heures travaillées.

Statistiques : moyennes des heures de connexion/déconnexion, durées actives et verrouillées.

Semaine / Mois : activité agrégée sur une période, par utilisateur.

Non autorisé : activité en dehors des heures de travail autorisées.

Cas d’usage typiques

Vérifier la conformité avec les politiques d’heures de travail autorisées.

Détecter les heures supplémentaires anormales ou l’activité suspecte la nuit / le week-end.

Fournir des statistiques d’activité aux équipes RH ou de conformité.

Note

Les temps de session verrouillée sont comptés entre la première connexion et la dernière déconnexion de la journée.

Les sessions IIS sont exclues de ces rapports.

Les rapports d’administration fournissent les journaux d’audit des actions des administrateurs et des changements de configuration.

Ils garantissent la responsabilité et soutiennent les exigences de conformité.

Les rapports suivants sont inclus :

Actions : journal des opérations administrateur telles que l’installation d’agents, le redémarrage de machines, la réinitialisation MFA utilisateur ou la fermeture de sessions.

Configurations : changements apportés aux stratégies d’accès, aux paramètres MFA, aux blocages/déblocages utilisateurs ou aux paramètres/versions du serveur.

Cas d’usage typiques

Suivre les modifications apportées aux stratégies d’accès ou aux paramètres du serveur.

Surveiller les actions des administrateurs sur les sessions, utilisateurs ou machines.

Fournir des preuves d’audit lors de contrôles de conformité.

Chaque rapport dans UserLock peut être personnalisé pour répondre à vos besoins de suivi :

Vues | Chaque rapport propose des vues prédéfinies pour des scénarios courants. Vous pouvez enregistrer vos propres vues de rapport avec filtres et paramètres personnalisés. |

|---|---|

Colonnes | Toutes les colonnes d’un rapport peuvent être affichées ou masquées selon vos besoins. |

Filtres | Tous les rapports peuvent être filtrés sur les colonnes disponibles (par ex. : utilisateur, machine, domaine, type d’événement, pays, unité organisationnelle). |

Regroupements | Les résultats peuvent être regroupés par attributs tels qu’utilisateur, machine, date ou type de session, pour synthétiser de grands ensembles de données. |

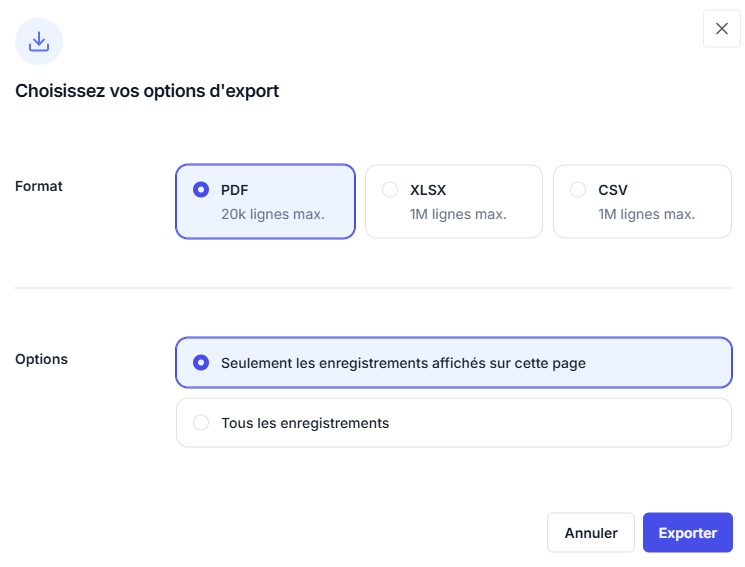

Tous les rapports peuvent être exportés aux formats PDF, Excel (XLSX) ou CSV.

Cas d’usage typiques

Partager des preuves d’audit avec les équipes de conformité.

Fournir aux managers des synthèses d’activité hebdomadaires planifiées.

Exporter des données brutes vers Excel ou CSV pour analyses complémentaires.

Note

Le fichier exporté est enregistré dans le dossier Export du serveur, le comportement de l’export diffère selon la console utilisée :

Console Windows : ouverture du répertoire contenant le fichier exporté.

Console Web : les PDF s’ouvrent dans un nouvel onglet, tandis que les fichiers Excel et CSV sont téléchargés par le navigateur, et le fichier automatiquement supprimé du répertoire du serveur.

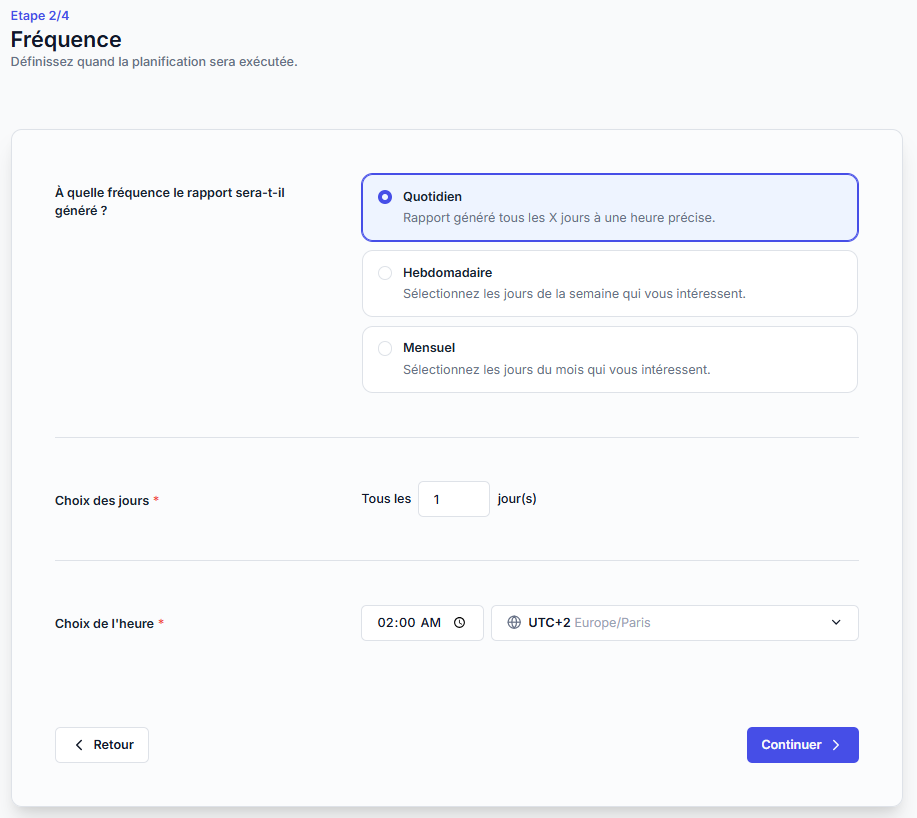

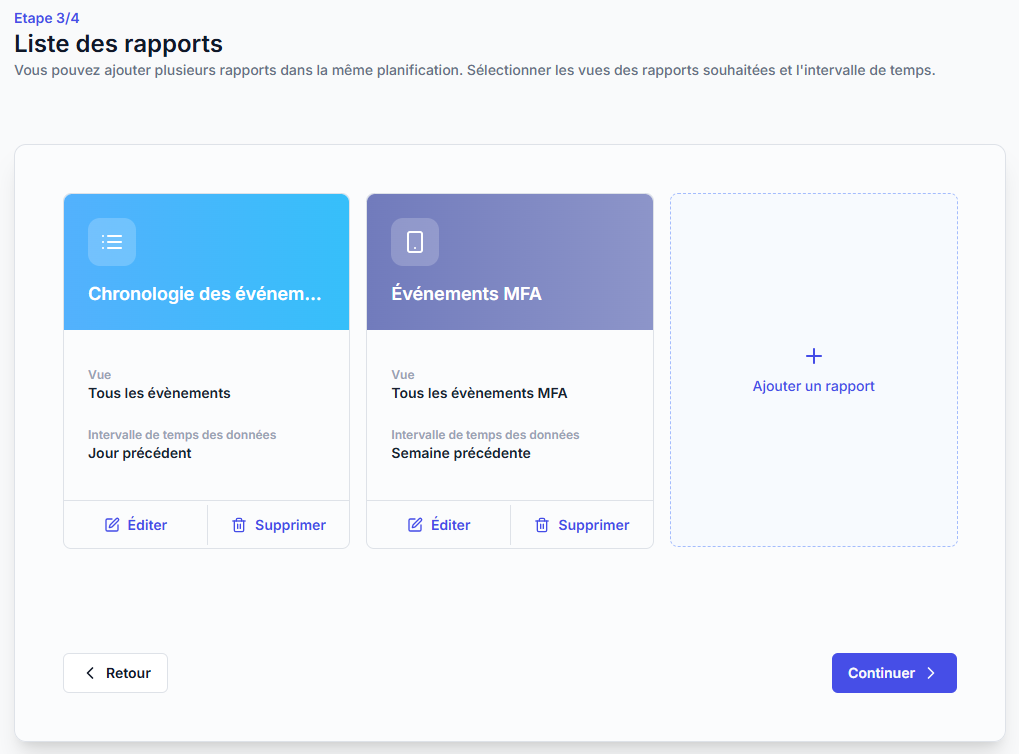

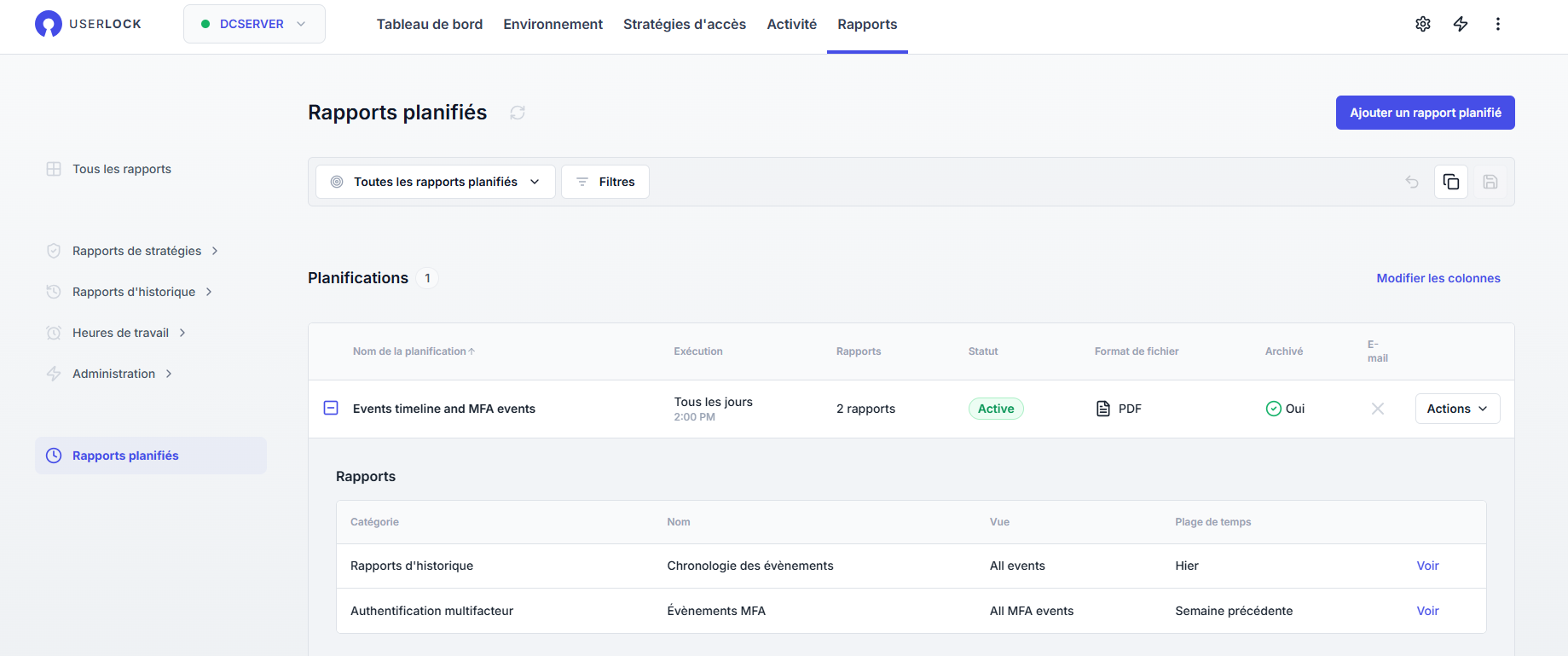

Les rapports peuvent être planifiés pour une distribution automatique ou un archivage.

Les planifications sont basées sur des vues de rapport enregistrées et définissent :

Fréquence : quotidienne, hebdomadaire ou mensuelle, avec options d’heure et de fuseau horaire

Rapports inclus : un ou plusieurs rapports, chacun avec une période et une vue sélectionnée

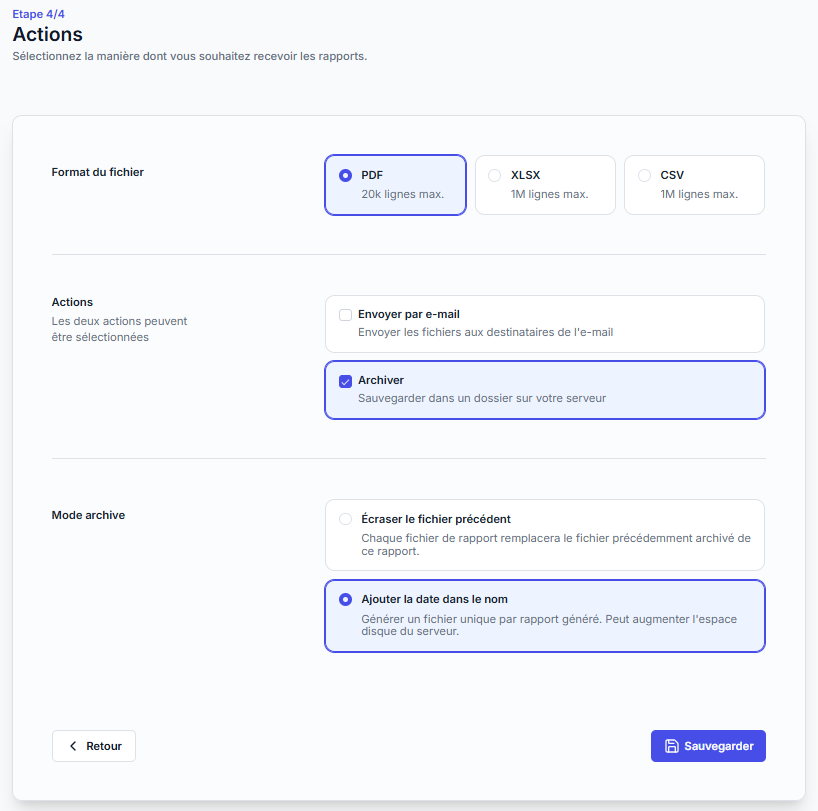

Actions :

Envoi par e-mail : définir les destinataires, l’objet et les options de message (les paramètres e-mail doivent être correctement configurés)

Archivage sur le serveur : enregistrer les fichiers dans un dossier choisi, avec option d’écrasement

Formats : PDF, Excel (XLSX) ou CSV

Toutes les planifications sont listées dans la section Rapports, où elles peuvent être modifiées, désactivées ou supprimées.

Cas d’usage typiques

Automatiser les rapports de conformité en envoyant chaque semaine les connexions refusées aux auditeurs.

Fournir aux managers des rapports mensuels d’heures de travail par e-mail.

Archiver quotidiennement toutes les actions administratives pour maintenir une traçabilité complète.