Appliquer les prérequis du pare-feu

Apprenez à configurer le pare-feu Windows pour permettre la communication sécurisée entre le serveur UserLock et les ordinateurs protégés. Ce guide explique la configuration manuelle et via les stratégies de groupe (GPO).

📘 Ressource utile

Pour la liste complète des protocoles, ports et flux réseau utilisés par UserLock, consultez Communication et protocoles requis.

UserLock nécessite des règles spécifiques dans le pare-feu Windows pour assurer une communication fiable entre le serveur UserLock et les postes de travail ou serveurs de session protégés.

Ces règles peuvent être configurées :

Individuellement, sur chaque ordinateur (utile pour les tests ou petites infrastructures)

Centralement, via des objets de stratégie de groupe (GPO) (recommandé pour les environnements étendus)

Important

Avant de commencer, assurez-vous que le compte dépersonnalisation du service UserLock dispose des droits administratifs sur tous les ordinateurs protégés.

Les règles de partage de fichiers et d’imprimantes permettent au serveur UserLock de communiquer avec les postes et de déployer les agents.

Ouvrez Pare-feu Windows Defender avec fonctions avancées de sécurité.

Dans le panneau de gauche, sélectionnez Règles de trafic entrant, puis cliquez sur Nouvelle règle...

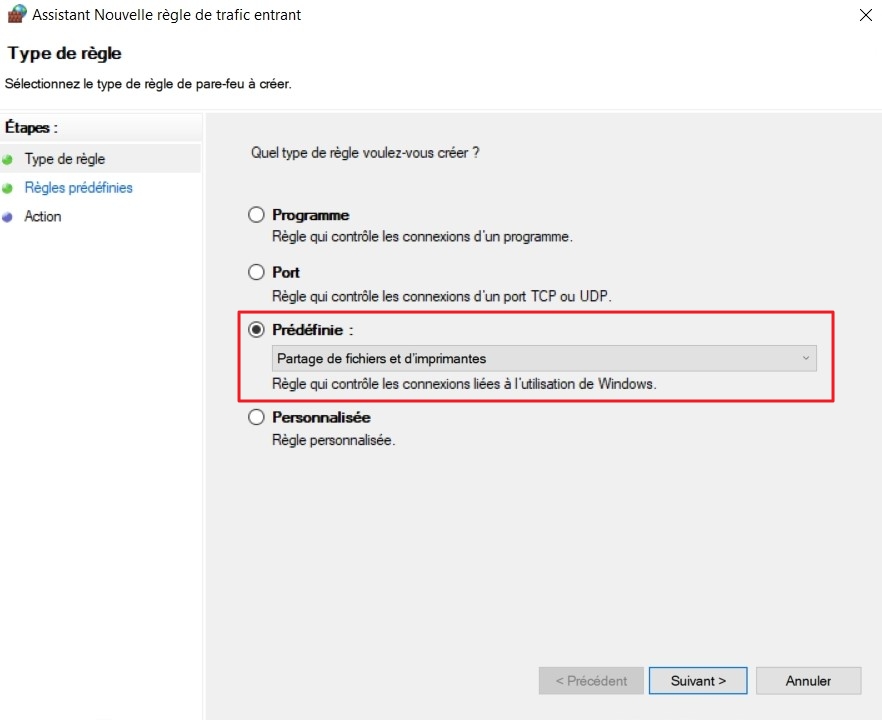

Choisissez Prédéfinie → Partage de fichiers et d’imprimantes → Suivant.

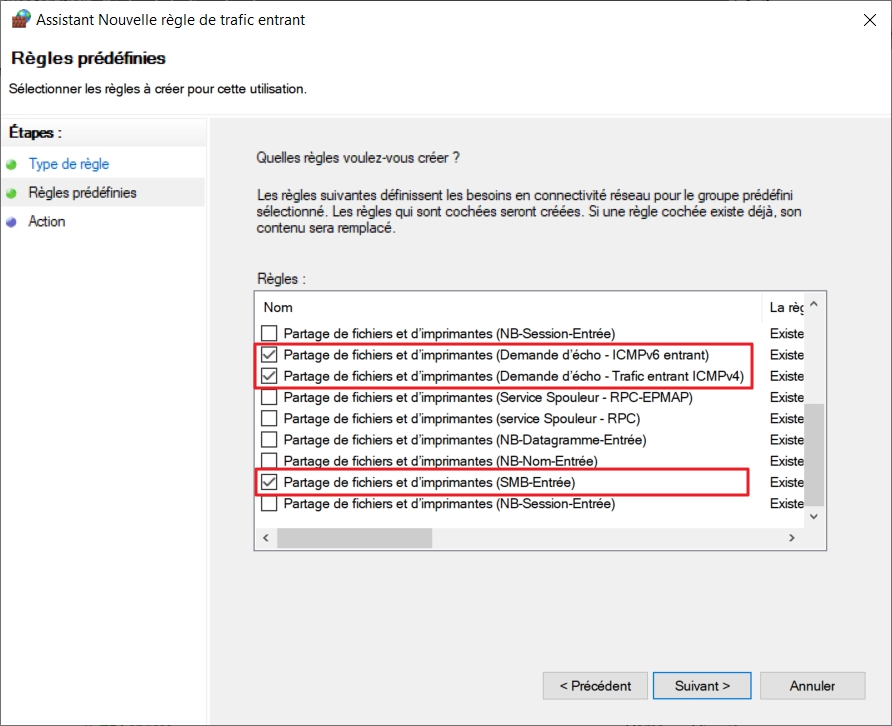

Sélectionnez et activez les règles suivantes :

Partage de fichiers et d’imprimantes (Requête d’écho – ICMPv4-In)

Partage de fichiers et d’imprimantes (Requête d’écho – ICMPv6-In)

Partage de fichiers et d’imprimantes (SMB-In)

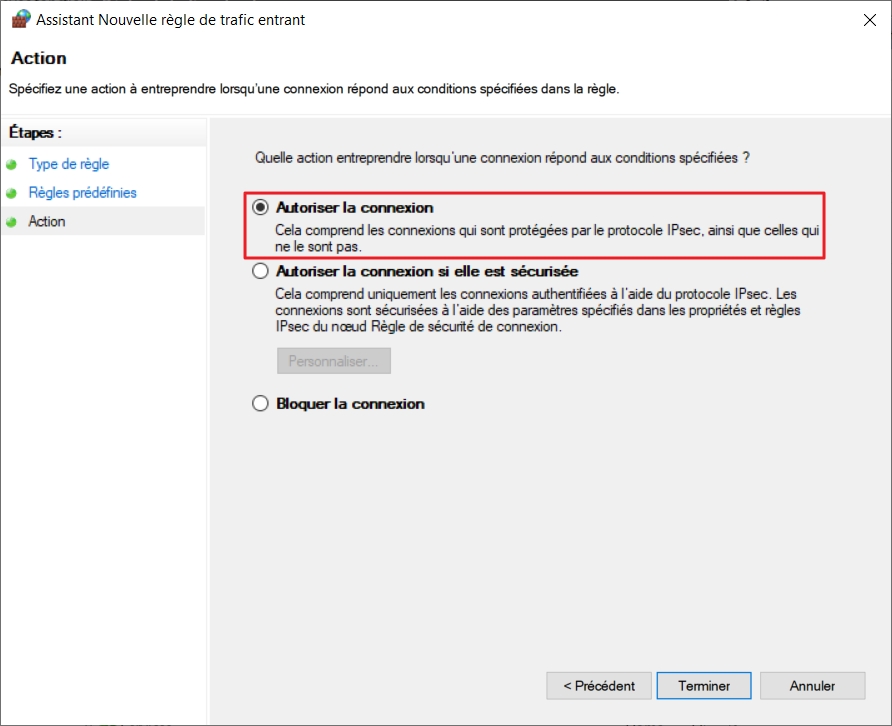

Cliquez sur Terminer.

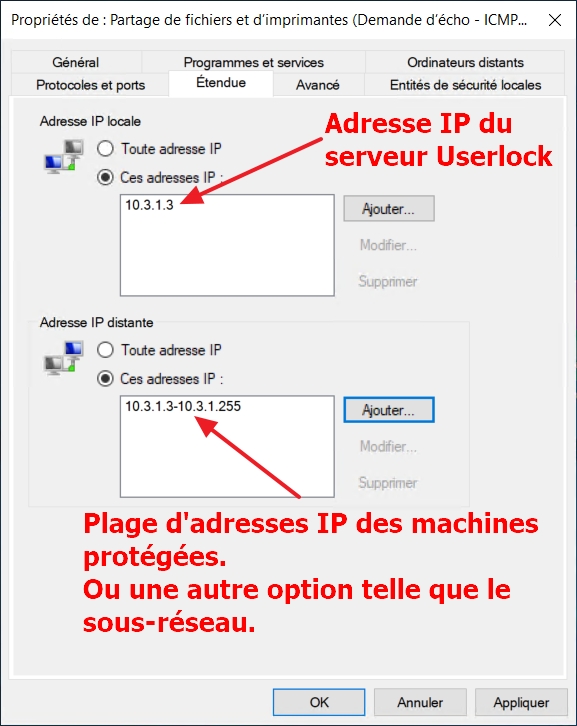

Pour renforcer la sécurité, limitez le partage de fichiers et le registre à distance de manière à autoriser uniquement la communication entre le serveur UserLock et les machines protégées.

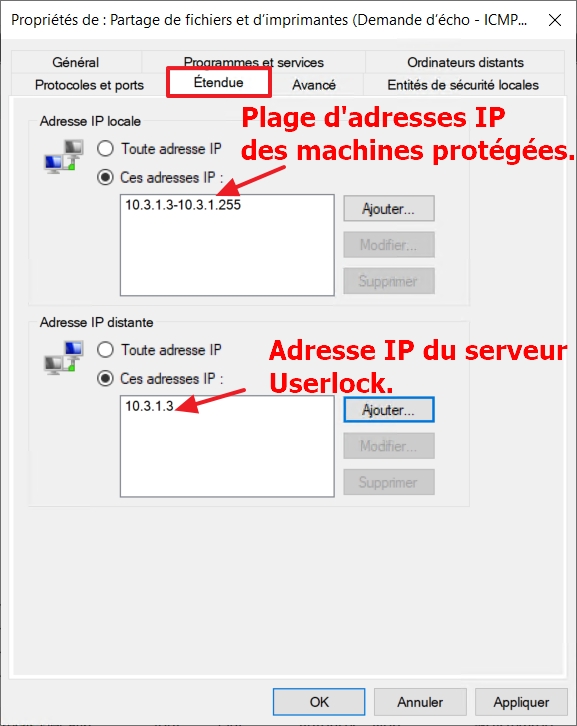

Ouvrez les Propriétés de chaque règle précédemment créée.

Allez dans l’onglet Portée.

Définissez les adresses IP autorisées comme suit :

Adresse IP locale : ajoutez l’adresse (ou les adresses) IP du serveur UserLock.

Adresse IP distante : ajoutez le sous-réseau ou la plage d’adresses des postes protégés.

Adresse IP locale : ajoutez le sous-réseau ou la plage d’adresses des postes.

Adresse IP distante : ajoutez l’adresse (ou les adresses) IP du serveur UserLock.

Exemple

Si tous les postes utilisent le sous-réseau 192.168.10.0/24,définissez cette plage IP des deux côtés.

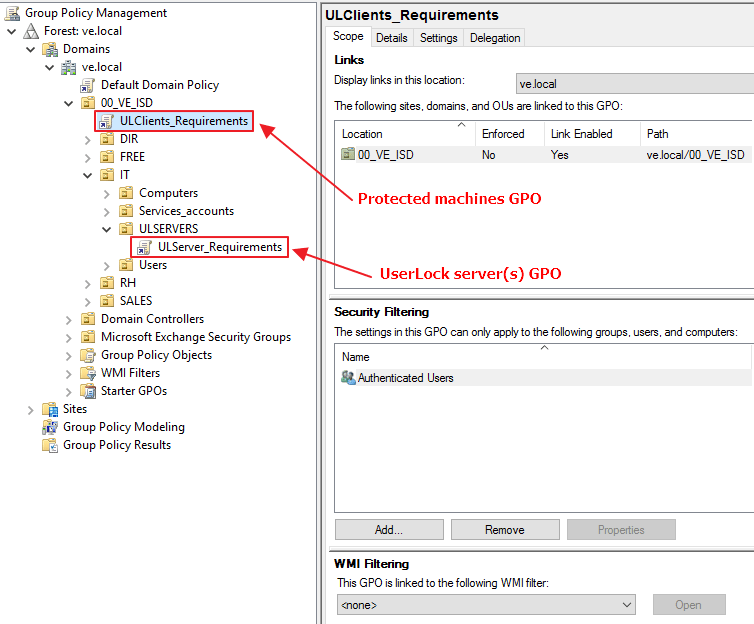

Pour les environnements importants, il est préférable de déployer les règles via les GPO afin d’assurer une configuration homogène sur tous les ordinateurs.

Créez deux GPO distinctes :

Une pour le serveur UserLock

Une pour les machines protégées

Ouvrez la console de gestion des stratégies de groupe (GPMC).

Créez ou modifiez une GPO pour chaque périmètre (serveur ou postes).

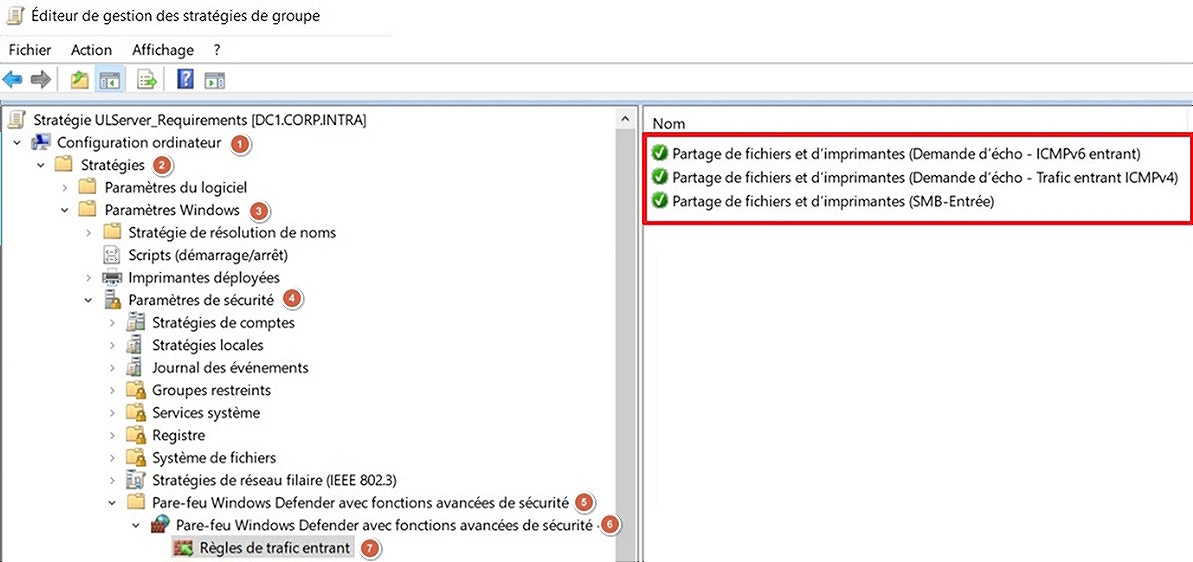

Accédez à :

Configuration ordinateur → Stratégies → Paramètres Windows → Paramètres de sécurité → Pare-feu Windows Defender avec fonctions avancées de sécurité → Règles de trafic entrantFaites un clic droit sur Règles de trafic entrant → Nouvelle règle...

Suivez l’assistant pour recréer les règles nécessaires (Partage de fichiers, Registre à distance, etc.) comme décrit précédemment.

Liez la GPO à l’unité d’organisation (OU) contenant le serveur UserLock.

Configurez les règles entrantes pour autoriser les connexions provenant de la plage d’adresses IP des postes protégés.

Liez la GPO à l’OU contenant les postes protégés.

Configurez les règles entrantes pour autoriser les connexions provenant des adresses IP du serveur UserLock.

Documentez clairement vos plages d’adresses IP afin d’éviter toute exposition accidentelle.

Vérifiez régulièrement l’application des GPO à l’aide de

gpresult /rou dersop.msc.Testez la connectivité entre le serveur UserLock et un poste témoin avec :

ping(ICMP) pour la connectivité réseau\\NomServeur(SMB) pour vérifier le partage de fichiers

💡️ Une fois les règles de pare-feu configurées, vous pouvez vérifier que toutes les communications requises fonctionnent correctement en suivant le guide Vérifier les services et protocoles réseau requis.