Configurer Google Workspace pour UserLock SSO

Sécurisez les connexions Google Workspace avec UserLock Single Sign-On (SSO) afin d’appliquer les stratégies d’authentification de l’entreprise tout en simplifiant l’accès des utilisateurs.

Ce guide explique comment intégrer Google Workspace avec UserLock Single Sign-On (SSO) en utilisant le protocole SAML 2.0.

Une fois configurées, les connexions Google Workspace sont authentifiées par UserLock via Active Directory. Cela offre aux utilisateurs une expérience de connexion fluide et permet aux administrateurs d’appliquer les stratégies d’accès UserLock (MFA, restrictions temporelles, machines, ou localisation) aux sessions SSO.

🚩️ Avant de commencer :

Vous devez disposer d’un compte Google Workspace avec des droits de super-administrateur.

Le SSO UserLock doit déjà être installé et configuré.

Connectez-vous à la console d’administration Google via https://admin.google.com.

Accédez à Security ▸ Authentication ▸ SSO with third party IdP.

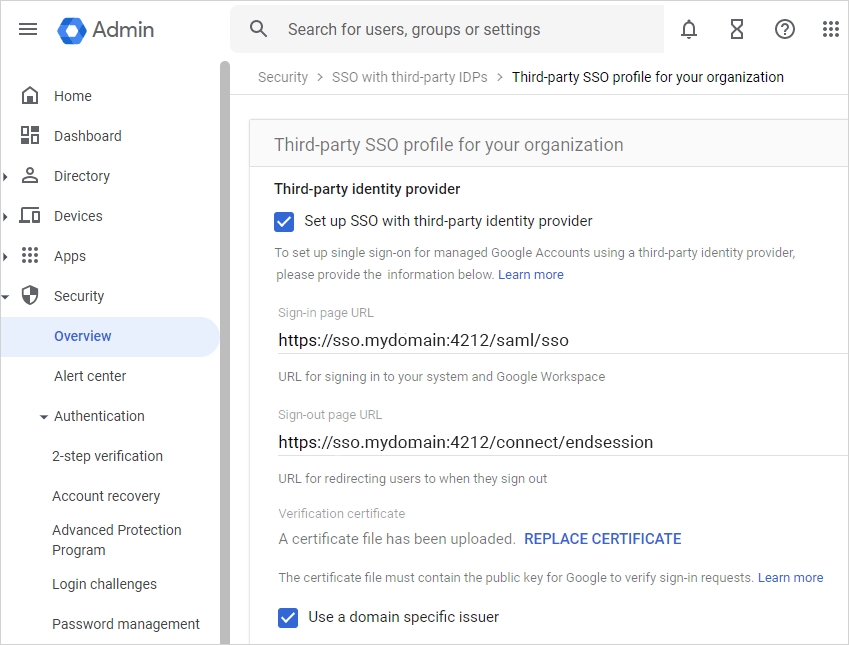

Dans Third-party SSO for your organization, cochez Set up SSO with third-party identity provider.

Renseignez les champs avec vos valeurs UserLock SSO :

Paramètres

Valeurs

Sign-in page URL

https://sso.<yourdomain>.com/saml/ssoSign-out page URL

https://sso.<yourdomain>.com/connect/endsessionVerification certificate

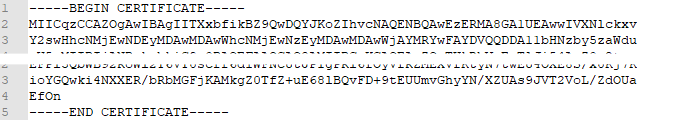

Allez dans UserLock ▸ ⚙️ Paramètres serveur ▸ Single Sign-On

Cliquez sur Télécharger ▸ Certificat SAML.

Ouvrez le fichier dans un éditeur de texte et collez son contenu ici.

(Recommandé) Activez Use a domain-specific issuer.

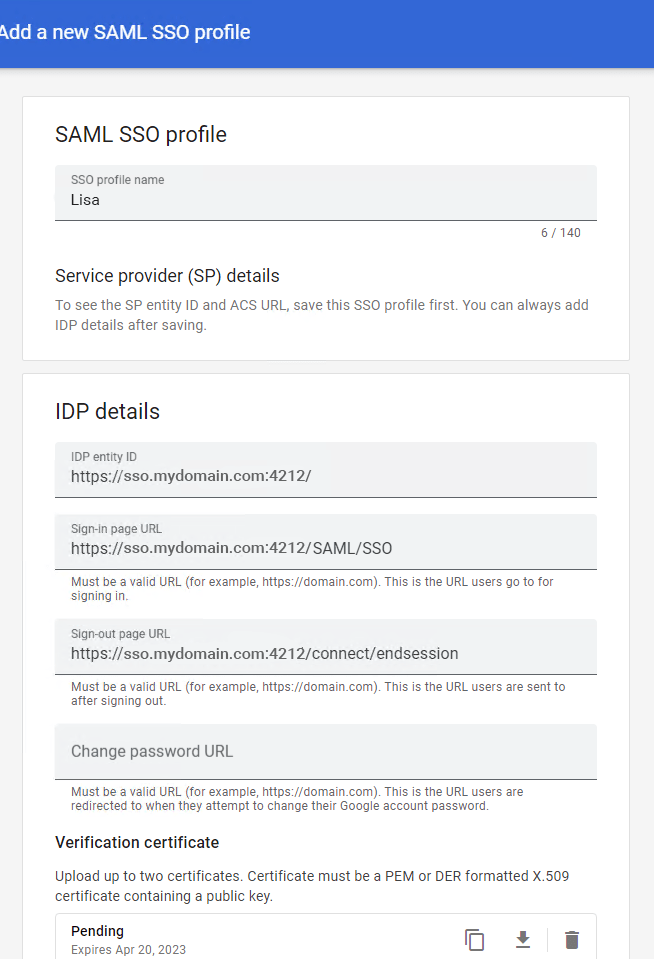

Dans Third-party profiles, cliquez sur ADD SAML PROFILE.

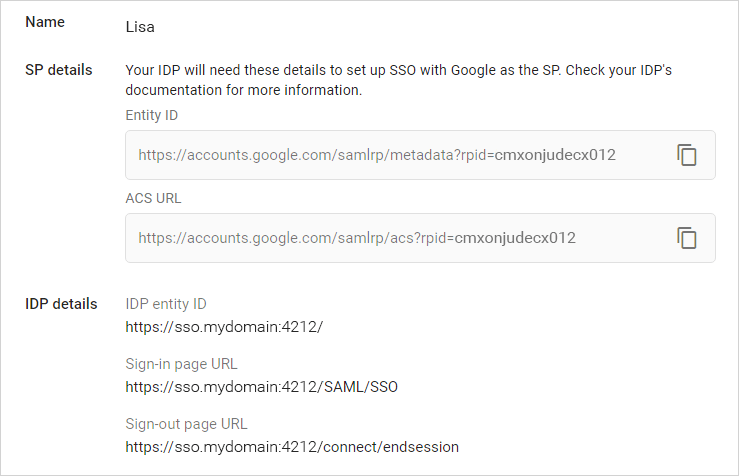

Définissez les champs Entity ID, Sign-in page URL, Sign-out page URL, et importez le certificat UserLock.

Enregistrez le profil.

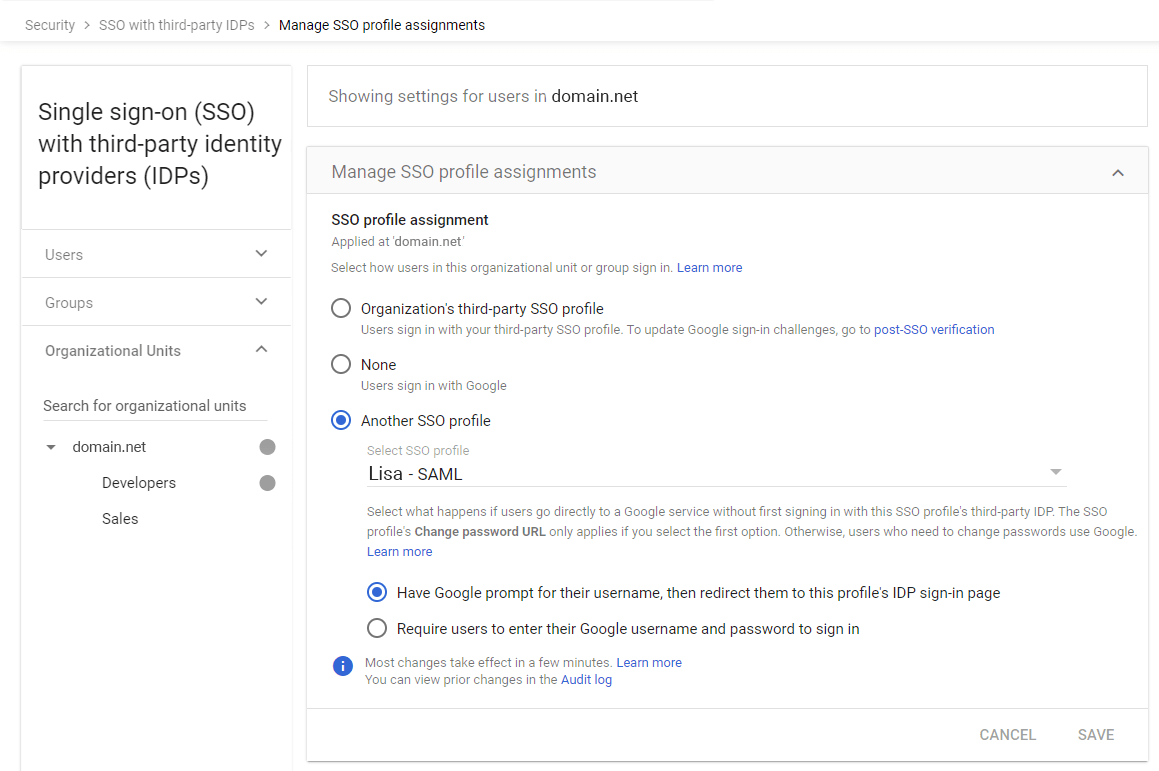

Allez dans Manage SSO profile assignments.

Choisissez l’option souhaitée :

Organization's third-party SSO profile (application globale).

Another SSO profile (basé sur une UO ou un groupe).

None (SSO désactivé, les utilisateurs se connectent avec leurs identifiants Google).

Dans la console UserLock, allez dans ⚙️ Paramètres serveur ▸ Single Sign-On.

Cliquez sur la ligne Google.

Renseignez les champs :

Paramètres

Valeurs

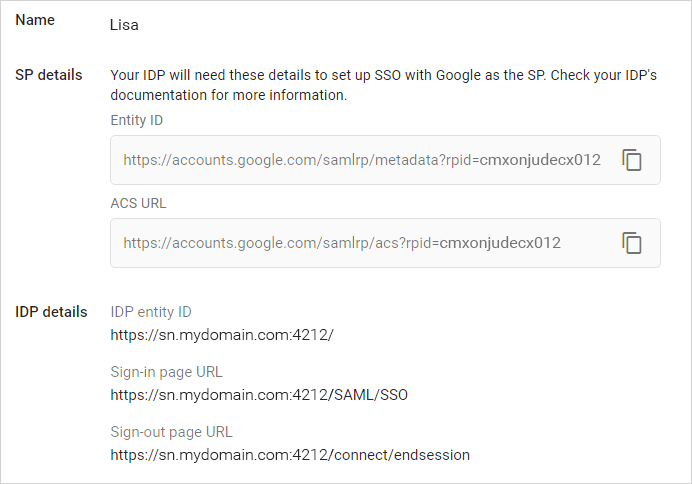

Domaine d’e-mail

Domaine utilisé pour les connexions Google Workspace.

Émetteur

Domaine de votre instance Google Workspace (ex.

google.com/a/sso.mydomain).ACS URL

ex.

https://google.com/a/sso.mydomain/acs.

Depuis la console Google Admin, copiez l’Entity ID et l’ACS URL depuis la section SP Details du profil SSO choisi.

Collez-les dans UserLock.

Pour les problèmes courants, consultez la page Dépannage du SSO.

Si le problème persiste, contactez le support IS Decisions.

Le SSO peut être désactivé en cas d’urgence. Les super-administrateurs peuvent toujours se connecter avec leur adresse e-mail Google Admin complète et leur mot de passe.

Pour désactiver le SSO dans Google Workspace :

Connectez-vous à la console d’administration Google via https://admin.google.com.

Accédez à Security ▸ Authentication ▸ SSO with third party IdP.

Dans Manage SSO profile assignments, sélectionnez None.

Vous pouvez étendre la sécurité des sessions SaaS en appliquant les stratégies d’accès UserLock, en complément de l’authentification.

Appliquer la MFA sur les sessions SaaS pour exiger une authentification renforcée.

Restrictions horaires — définir quand les utilisateurs sont autorisés à se connecter.

Règles de géolocalisation — appliquer des politiques en fonction de l’emplacement de l’utilisateur.

Limites de sessions — autoriser ou interdire totalement l’ouverture de sessions SaaS pour certains utilisateurs.