Vérifier les prérequis des services et protocoles réseau

Ce guide vous aide à vérifier que toutes les communications nécessaires entre les composants UserLock fonctionnent correctement. Il fournit des tests pratiques pour confirmer la connectivité, les autorisations et l’accès réseau.

📘 Ressources utiles

Pour la liste complète des protocoles, ports et flux réseau utilisés par UserLock, consultez Communication et protocoles requis.

Pour apprendre à configurer les règles de pare-feu nécessaires, consultez Configurer les règles de pare-feu.

UserLock repose sur des services et protocoles Windows standards pour communiquer entre le serveur, les postes protégés et les autres composants (SQL, IIS, Active Directory).

Avant d’effectuer les tests détaillés ci-dessous, vérifiez les conditions suivantes afin d’assurer le bon fonctionnement de toutes les communications.

Éléments à vérifier avant de commencer :

✅️ Le compte de dépersonnalisation du service UserLock doit disposer des droits administrateur sur tous les ordinateurs à protéger.

Voir HTF005 – Compte de dépersonnalisation.✅️ Consultez la page d’aide Prérequis pour la liste complète des ports et services Windows utilisés par UserLock.

✅️ Les communications suivantes doivent être autorisées dans les deux sens entre le serveur et les postes :

ICMP (Ping) — pour tester la connectivité réseau de base.

SMB / Partage de fichiers et d’imprimantes (TCP 445, 139) — pour l’accès admin$ et le déploiement des agents.

RPC — pour l’accès au Registre distant.

DNS / résolution FQDN — UserLock utilise le FQDN par défaut pour plus de fiabilité.

✅️ Exécutez tous les tests depuis le serveur UserLock en utilisant le compte d’emprunt d’identité, afin de reproduire les mêmes conditions que le service.

Note

Pour la liste complète des ports et protocoles requis, consultez la page Communication et protocoles entre composants

Ouvrez la console UserLock.

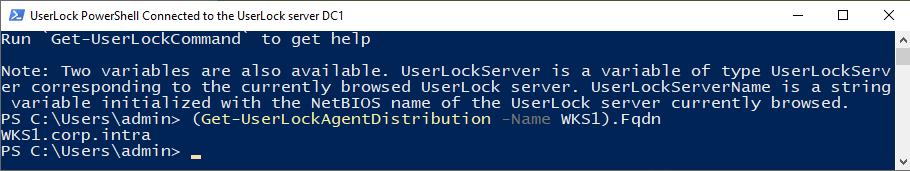

Ouvrez UserLockPowerShell

Exécutez la commande suivante (remplacez

NOMORDINATEURpar le nom NetBIOS du poste cible):powershell(Get-UserLockAgentDistribution -Name NOMORDINATEUR).FqdnNotez le FQDN retourné, par exemple :

WKS1.corp.local.

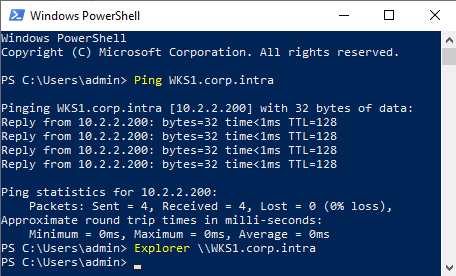

Connectez-vous au serveur UserLock avec le compte de dépersonnalisation.

Ouvrez CMD et exécutez (en remplaçant

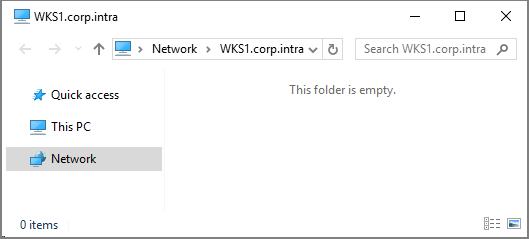

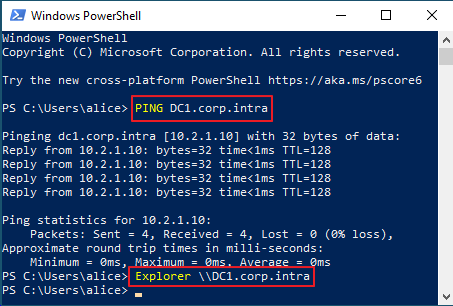

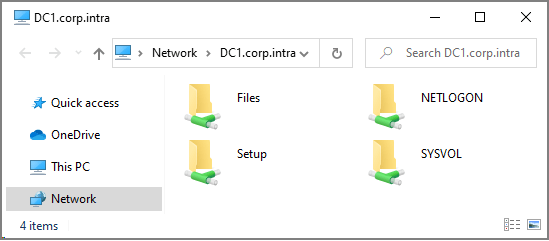

ORDINATEURFQDN) :ping ORDINATEURFQDN explorer \\ORDINATEURFQDNVous devez constater:

Le poste répond au ping (aucune perte de paquets).

L’Explorateur s’ouvre et affiche les partages du poste.

Note FQDN

UserLock utilise le FQDN par défaut.

Pour utiliser le nom NetBIOS (non recommandé), définissez Utilisez le FQDN à Non dans les Paramètres serveur → Paramètres avancés → Agents

Sur un poste de travail, connectez-vous avec un utilisateur standard.

Ouvrez CMD et exécutez :

ping FQDN_SERVEURUSERLOCK explorer \\FQDN_SERVEURUSERLOCKVous devez constater

Le serveur UserLock répond au ping.

L’Explorateur s’ouvre et affiche les partages du serveur.

Note NetBIOS

Les ordinateurs protégés utilisent le FQDN du serveur par défaut.

Pour utiliser le nom NetBIOS (non recommandé), définissez Deployer le FQDN à Non dans les Paramètres serveur → Paramètres avancés → Agents

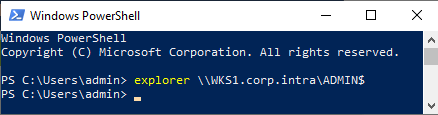

Depuis le serveur UserLock, connectez-vous avec le compte d’emprunt d’identité.

Ouvrez CMD ou PowerShell et exécutez:

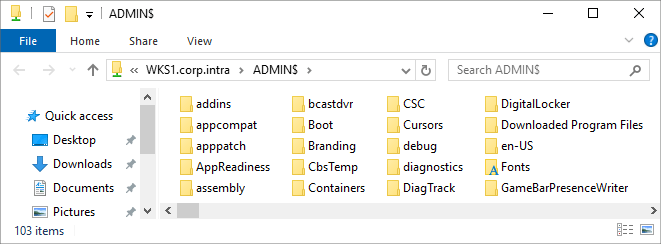

powershellexplorer \\ORDINATEURFQDN\ADMIN$Vous devez voir le contenu du partage Admin$ du poste.

Si un message Accès refusé s’affiche, le compte ne dispose pas des droits administrateur ou le protocole SMB est bloqué.

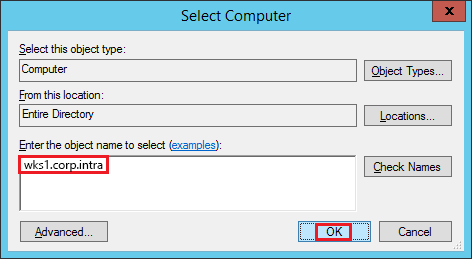

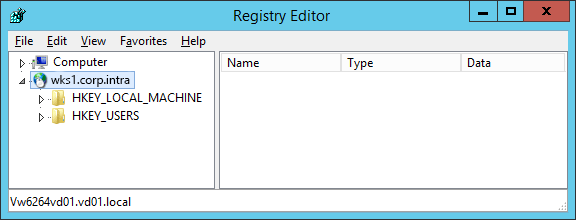

Sur le serveur UserLock, lancez regedit.

Dans le menu Fichier, sélectionnez Se connecter au Registre réseau…

Saisissez le FQDN de l’ordinateur cible puis validez.

Vous devez voir apparaître les clés du Registre distant.

En cas d’échec, vérifiez les autorisations RPC ou les règles du pare-feu.

Pour confirmer la communication complète entre le serveur et les postes.

Créez un utilisateur de test

USR1et deux postesWRK1,WRK2.Installez l’Agent Desktop sur les deux postes (réinstallez-le si nécessaire).

Créez une stratégie de Limites de session pour

USR1:Limitez les sessions Interactives à 1.

Activez l’option Fermer la session précédente.

Créez une stratégie de Notifications pour

USR1:Activez l'option Afficher le message de bienvenue

Effectuez le test:

Connectez-vous à

WRK1avecUSR1→ le message de bienvenue doit apparaître.Connectez-vous à

WRK2avecUSR1→ une fenêtre invite à fermer la session surWRK1.Si la session se poursuit normalement et que le message apparaît, la communication entre les composants fonctionne correctement.

Depuis la console UserLock, appuyez sur ALT + F6 pour ouvrir UlTerm

Exécutez:

bashREMOTEACCESSTEST <FQDN-ORDINATEUR-CIBLE>La commande renvoie un diagnostic détaillé des droits d’accès à distance.

Conservez le résultat pour le support si nécessaire.

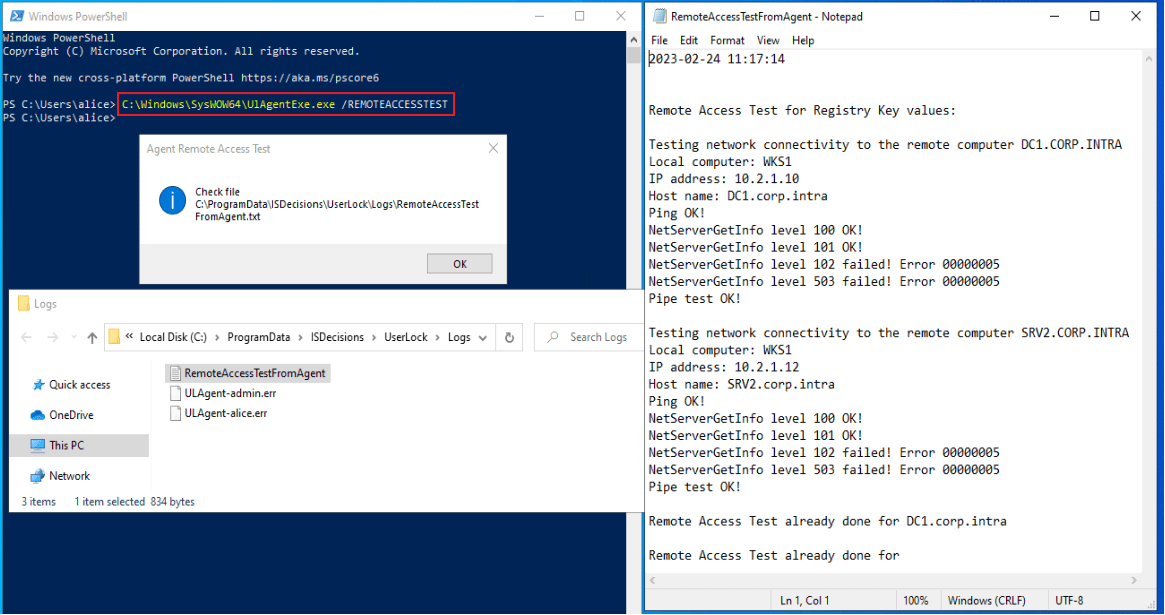

Sur un poste où l’Agent Desktop est installé, exécutez:

bashC:\Windows\SysWOW64\UlAgentExe.exe /REMOTEACCESSTESTCe test vérifie la communication depuis le point de vue de l’agent et aide à identifier les problèmes côté poste.