Sécurisez l’accès à Microsoft avec UserLock Single Sign-On

Centralisez l’authentification Microsoft via UserLock SSO afin de simplifier l’accès des utilisateurs tout en maintenant un contrôle administratif complet sur les comptes d’entreprise.

Ce guide explique comment préparer votre environnement et fournit des recommandations clés pour garantir une intégration sécurisée et fiable avant la configuration finale. Il décrit également les étapes nécessaires à la mise en place du SSO.

Note

Si votre environnement Microsoft est un locataire gouvernemental (GCC), veuillez contacter le support IS Decisions pour obtenir des instructions spécifiques.

La configuration décrite dans cette documentation ne s’applique pas aux environnements gouvernementaux.

Conservez le domaine

onmicrosoft.comcomme domaine Entra ID par défaut. Microsoft empêche ce domaine d’être fédéré, garantissant ainsi que les comptes associés restent accessibles même en cas de problème de fédération.Maintenez au moins un compte administrateur dans le domaine

*.onmicrosoft.com, protégé par l’authentification multifacteur native (MFA) d’Entra ID. Ce compte vous permettra de récupérer l’accès ou de reconfigurer les paramètres de fédération en cas de problème d’authentification.

Modifier le domaine par défaut dans Entra ID n’a aucun impact sur les informations d’identification ou les autorisations d’accès des utilisateurs.

En revanche, modifier le domaine auquel un utilisateur est associé affecte son adresse e-mail, son URL OneDrive et ses identifiants de connexion.Si vous migrez un utilisateur vers un autre domaine pour activer le SSO, veillez à anticiper ces impacts avant de poursuivre.

Note

Dans le cas d’un domaine “Managed”, l’authentification est gérée par Entra ID.

Dans le cas d’un domaine “Federated”, l’authentification est assurée par un tiers.

Avec UserLock SSO, elle est effectuée par l’Active Directory local mis en place par l’organisation.

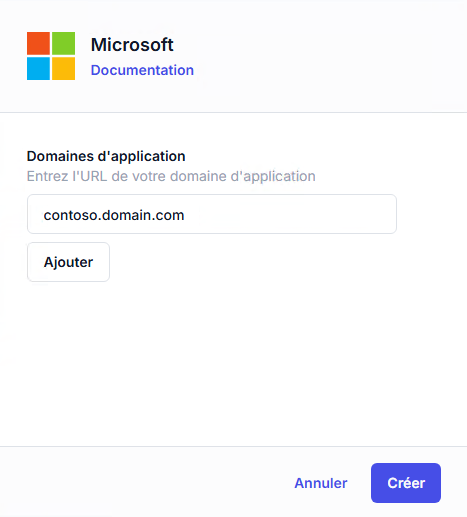

Dans la console UserLock, ouvrez ⚙️ Paramètres du serveur ▸ Single Sign-On.

Dans la liste des applications, sélectionnez Microsoft.

Saisissez le domaine Entra ID que vous souhaitez fédérer.

Pour les sous-domaines, reportez-vous à Fédérer un sous-domaine.

Cliquez sur Créer pour valider la configuration.

Avant de fédérer votre domaine Entra ID, vérifiez que tous les utilisateurs peuvent se connecter.

La synchronisation des utilisateurs entre un Active Directory local et Entra ID peut s’effectuer de deux manières :

Microsoft Entra Connect & Microsoft Entra Cloud Sync – Recommandé.

Une fois configurée, la synchronisation s’exécute automatiquement et maintient la cohérence entre les deux annuaires.

Assistant UserLock SSO : une méthode manuelle, simple à configurer, idéale pour les tests initiaux ou les petits environnements, mais moins adaptée aux déploiements à grande échelle.

Dans l’assistant de configuration UserLock, accédez à Authentification unique (Single Sign-On) ▸ Outils. Cela ouvrira la nouvelle application Assistant UserLock SSO.

Si l’installation du module PowerShell Microsoft.Graph est proposée, sélectionnez Oui.

Choisissez Synchronize Active Directory and Azure Active Directory, puis cliquez sur Configure.

Connectez-vous avec votre compte Administrateur de domaine Entra ID.

Sélectionnez l’OU Active Directory et le domaine Entra ID contenant vos utilisateurs fédérés.

Appliquez le filtre Unsynchronized .

Cliquez sur Synchronize pour chaque utilisateur afin de finaliser le processus.

Choisissez l’une des options suivantes :

Create a new Microsoft 365 user

Crée un nouveau compte Entra ID synchronisé avec l’utilisateur AD local correspondant.Synchronize with an existing Microsoft 365 user

Associe un compte Entra ID existant à une identité Active Directory sélectionnée.

Dans l’assistant de configuration UserLock, accédez à Authentification unique (Single Sign-On) ▸ Outils. Cela ouvrira l’application Assistant UserLock SSO.

Si l’installation du module PowerShell Microsoft.Graph est proposée, cliquez sur Yes.

Sélectionnez Federate an Azure Active Directory domain with UserLock SSO, puis cliquez sur Configure.

Connectez-vous avec votre compte Administrateur de domaine Entra ID.

Sélectionnez le domaine à fédérer.

Cliquez sur Federate pour lancer le processus de fédération.

Votre domaine est désormais fédéré avec UserLock SSO.

Note

Si vous rencontrez des problèmes avec l’assistant UserLock SSO, vous pouvez réaliser la configuration à l’aide de PowerShell.

Cette méthode est recommandée pour les administrateurs avancés qui privilégient les scripts ou doivent intégrer la configuration SSO à un déploiement automatisé ou à des procédures de récupération.

Ouvrez votre navigateur Web préféré.

Note

Pour tester le SSO avec un autre utilisateur que celui de votre session Windows actuelle, ouvrez une fenêtre privée ou incognito.

Dans Firefox, vous devrez peut-être ajuster les paramètres d’authentification afin d’autoriser la redirection SSO.Rendez-vous sur

login.microsoftonline.com.Entrez l’adresse e-mail d’un utilisateur fédéré et cliquez sur Next.

Note

La propagation de la fédération peut prendre plusieurs minutes. Pendant ce délai, certains services Microsoft peuvent encore demander des identifiants.

Si cela se produit, attendez quelques minutes avant de réessayer.Si aucun mot de passe n’est demandé, la connexion via SSO a été établie avec succès.

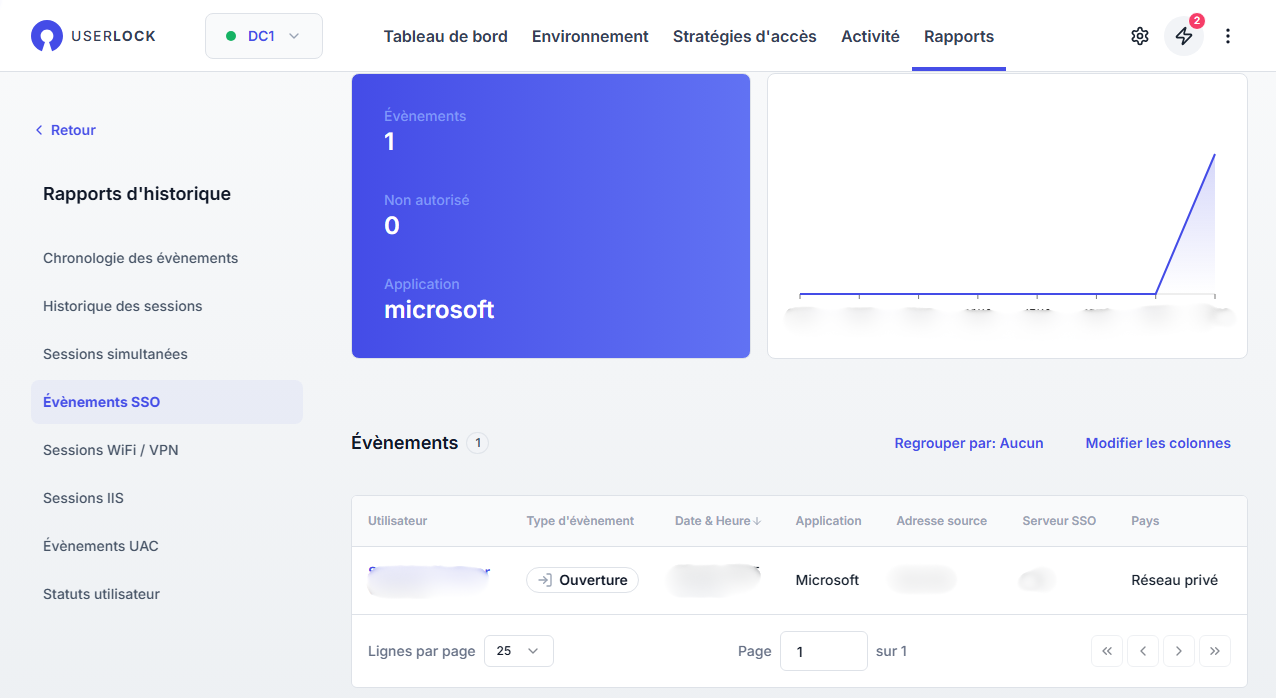

Dans la console UserLock, accédez à Rapports ▸ Rapports d'historique ▸ Événements SSO pour vérifier la connexion.

Pour mettre à jour le certificat SAML, vous devez fédérer à nouveau votre domaine.

Revenez à l'étape 3.

Modifiez l’état du domaine pour le remettre en Managed (géré).

Attendez quelques secondes afin de permettre aux services Microsoft de propager les modifications.

Fédérez à nouveau le domaine pour appliquer le nouveau certificat.

Si vous essayez de fédérer un sous-domaine d’un domaine déjà répertorié dans la configuration Microsoft, un message d’avertissement s’affichera.

L’entreprise XYZ utilise le locataire Microsoft 365 mydomain.onmicrosoft.com, avec mydomain.com comme domaine de messagerie principal.

Deux autres domaines sont utilisés :

sales.mydomain.com– pour l’équipe commercialemyotherdomain.com– pour l’équipe française

Lors de la configuration du SSO (authentification unique), assurez-vous d’ajouter les trois domaines.

Comme sales.mydomain.com appartient à un autre locataire, il ne peut pas être fédéré automatiquement avec mydomain.com.

Ajoutez-le manuellement et ignorez simplement l’avertissement concernant la fédération automatique.

L’entreprise XYZ utilise deux locataires Microsoft 365 : mydomain.onmicrosoft.com et myotherdomain.onmicrosoft.com.

Les domaines sont attribués comme suit :

mydomain.com– domaine de messagerie principalsales.mydomain.com– équipe commerciale (appartient à myotherdomain.onmicrosoft.com)myotherdomain.com– équipe française

Lors de la configuration du SSO, vous devez ajouter les trois domaines.

Comme sales.mydomain.com appartient à un autre locataire, il ne peut pas être fédéré automatiquement avec mydomain.com.

Ajoutez-le manuellement et ignorez l’avertissement de fédération automatique.

Vous pouvez renforcer la sécurité des sessions SSO en appliquant des règles d’accès UserLock en complément des contrôles d’authentification.

Appliquez la MFA sur les connexions SaaS pour renforcer l’authentification.

Définissez des restrictions horaires pour contrôler les périodes de connexion autorisées.

Utilisez des règles de Géolocalisation pour restreindre les accès en fonction de la position des utilisateurs.

Configurez des limites de session pour autoriser ou interdire entièrement les connexions SaaS à certains utilisateurs.